이 기술은 아래에 제안된 설명 및 특성에 따라 모든 일반적인 원격 영향을 순차적으로 구현하는 것으로 구성됩니다. 동시에 DCS 보안 연구의 주요 요소는 네트워크 트래픽 분석입니다. 마지막 설명을 명확히 하기 위해 다음 비유를 고려하십시오. 디버거는 해커의 주요 도구이므로 네트워크 트래픽 분석기는 네트워크 해커의 주요 도구입니다. 네트워크 트래픽 분석기는 본질적으로 네트워크 디버거입니다. 따라서 분산 컴퓨터의 정보 보안을 연구하는 방법론으로 일반적인 원격 영향과 관련하여 시스템의 보안을 평가하는 여러 테스트 작업을 수행하는 것이 제안됩니다.

다음 단락에서는 일반적인 원격 공격과 그 구현 메커니즘을 살펴보겠습니다.

7.3.1 네트워크 트래픽 분석

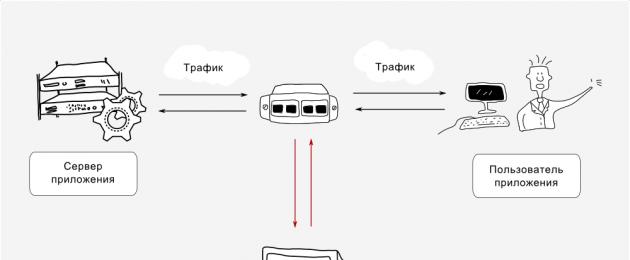

분산된 항공기와 관련된 일반적인 원격 영향은 통신 채널을 청취하는 것으로 구성됩니다. 이것을 전형적인 원격 영향이라고 부르자 네트워크 트래픽 분석(또는 줄여서 네트워크 분석).

네트워크 트래픽 분석을 통해 다음을 수행할 수 있습니다.

1) 분산 컴퓨터의 작동 논리를 연구합니다. 즉, 시스템에서 발생하는 이벤트와 이러한 이벤트가 발생하는 순간 개체가 서로에게 보낸 명령 간의 일대일 대응을 얻습니다. 해커의 도구와 더 유사하게, 이 경우 트래픽 분석은 추적기로 대체됩니다. 이는 데이터 링크 계층에서 교환 패킷을 가로채서 분석함으로써 달성됩니다. 분산 컴퓨터의 운영 논리에 대한 지식을 통해 실제로 일반적인 원격 공격을 모델링하고 수행할 수 있습니다.

2) 네트워크 트래픽을 분석합니다.

따라서 이러한 유형의 원격 공격은 원격 개체의 두 네트워크 가입자 간에 교환되는 정보에 대한 무단 액세스로 구성됩니다. 이 경우 트래픽 수정 가능성이 없으며 분석 자체는 하나의 네트워크 세그먼트 내에서만 가능합니다. 이러한 일반적인 원격 공격을 통해 가로채는 정보의 예로는 네트워크를 통해 암호화되지 않은 상태로 전송되는 사용자 이름과 암호가 있습니다.

영향의 특성상 네트워크 트래픽 분석은 수동적 영향(클래스 1.1)입니다. 피드백(클래스 4.2) 없이 이 공격을 구현하면 OSI 데이터 링크 계층(클래스 6.2)의 한 네트워크 세그먼트(클래스 5.1) 내에서 정보 기밀성(클래스 2.1)이 위반됩니다. 이 경우 공격의 시작은 공격 대상(클래스 3.3)과 관련하여 무조건이다.

7.3.2 분산 항공기의 신뢰할 수 있는 객체 또는 주체의 대체

분산된 항공기의 보안 문제 중 하나는 서로 멀리 떨어져 있는 물체에 대한 식별 및 인증이 불충분하다는 것입니다. 가장 큰 어려움은 상호 작용의 주체와 객체 간에 전송되는 메시지를 고유하게 식별하는 데 있습니다. 일반적으로 DCS에서 이 문제는 다음과 같은 방법으로 해결됩니다. 즉, 가상 채널을 생성하는 과정에서 DCS 개체는 이 채널을 고유하게 식별하는 특정 정보를 교환합니다. 이 교환을 일반적으로 "악수"라고 합니다. 그러나 DVR에 있는 두 개의 원격 개체를 연결하기 위해 항상 가상 채널이 생성되는 것은 아닙니다. 실습에 따르면 특히 서비스 메시지(예: 라우터에서 오는 메시지)의 경우 확인이 필요하지 않은 단일 메시지 전송이 사용되는 경우가 많습니다.

알려진 바와 같이 분산 컴퓨터에서 메시지를 처리하기 위해 각 시스템 개체에 대해 고유한 네트워크 주소가 사용됩니다(OSI 모델의 데이터 링크 수준에서 이는 네트워크 어댑터의 하드웨어 주소이고, 네트워크 수준에서는 주소는 사용되는 네트워크 계층 프로토콜(예: IP 주소)에 따라 결정됩니다. 네트워크 주소는 분산된 항공기의 개체를 식별하는 데에도 사용될 수 있습니다. 그러나 네트워크 주소는 매우 쉽게 위조될 수 있으므로 허용되지 않습니다. 객체를 식별하는 유일한 수단으로 사용하십시오.

RVS가 원격 개체를 식별하기 위해 불안정한 알고리즘을 사용하는 경우 RVS의 임의 개체나 주체를 대신하여 통신 채널을 통해 메시지를 전송하는 일반적인 원격 공격이 가능합니다. 이러한 일반적인 원격 공격에는 두 가지 유형이 있습니다.

구축된 가상채널로 공격하고,

설정된 가상 채널 없이 공격합니다.

안에 가상 연결이 설정된 경우 공격은 시스템 개체에 합법적으로 연결된 신뢰할 수 있는 상호 작용 주체의 권한을 할당하는 것으로 구성됩니다. 이를 통해 공격자는 해당 개체를 대신하여 분산 시스템 개체와 세션을 수행할 수 있습니다. 신뢰할 수 있는 주제. 이러한 유형의 원격 공격 구현은 일반적으로 신뢰할 수 있는 상호 작용 대상을 대신하여 공격 대상에서 공격 대상으로 교환 패킷을 전송하는 것으로 구성됩니다(이 경우 전송된 메시지는 시스템에서 올바른 것으로 인식됩니다). 이러한 유형의 공격을 수행하려면 원칙적으로 사용할 수 있는 메시지 식별 및 인증 시스템을 극복해야 합니다.

채널 설정 중에 동적으로 생성된 공개 키, 임의의 다중 비트 패킷 카운터 및 스테이션 네트워크 주소를 사용하여 계산된 체크섬을 사용합니다.

위에서 언급한 바와 같이, 분산 항공기의 서비스 메시지의 경우 확인이 필요하지 않은 단일 메시지 전송이 자주 사용됩니다. 즉, 가상 연결 생성이 필요하지 않습니다. 설정된 가상 연결이 없는 공격에는 네트워크 제어 장치(예: 라우터 대신)를 대신하여 서비스 메시지를 전송하는 것이 포함됩니다.

잘못된 제어 메시지를 보내는 것은 분산 컴퓨터의 작동에 심각한 중단을 초래할 수 있습니다(예: 구성 변경). 신뢰할 수 있는 DCS 개체를 대체하는 것은 기밀성(클래스 2.1)을 위반할 목적으로 저지르는 적극적인 영향력(클래스 1.2)입니다. ) 및 정보의 무결성(클래스 2.2)은 공격 대상 개체(클래스 3.2)에 대한 특정 이벤트의 발생에 따라 이 원격 공격은 세그먼트 내(클래스 5.1) 또는 세그먼트 간(클래스 5.2)일 수 있습니다. 피드백이 있는 경우(클래스 4.1) 및 피드백이 없는 경우(클래스 4.2) 공격 대상에 의해 수행되며 OSI 모델의 네트워크(클래스 6.3) 및 전송(클래스 6.4) 수준에서 수행됩니다.

7.3.3 허위 분산 항공기 객체

안에 분산 컴퓨터에서 시스템 개체와 상호 작용하는 동안 발생하는 네트워크 제어 장치(예: 라우터)를 식별하는 문제가 충분히 안정적으로 해결되지 않으면 이러한 분산 시스템은 다음과 관련된 일반적인 원격 공격을 받을 수 있습니다. 라우팅을 변경하고 시스템에 잘못된 개체를 도입합니다.

안에 네트워크 인프라가 개체의 상호 작용에 원격 검색 알고리즘을 사용해야 하는 경우 시스템에 잘못된 개체를 도입하는 것도 가능합니다. 따라서 일반적인 원격 공격 "거짓 RVS 개체"가 나타나는 데는 근본적으로 다른 두 가지 이유가 있습니다.

1차 공격단계

1. 허위 항로를 부과하여 분산 항공기에 허위 물체를 유입시키는 행위

최신 글로벌 네트워크는 네트워크 노드를 통해 서로 연결된 네트워크 세그먼트의 모음입니다. 이 경우 경로는 데이터가 소스에서 수신자로 전송되는 일련의 네트워크 노드입니다. 각 라우터에는 각 대상에 대한 최적의 경로를 지정하는 라우팅 테이블이라는 특수 테이블이 있습니다. 라우팅 테이블은 라우터뿐만 아니라 글로벌 네트워크의 모든 호스트에도 존재합니다. 분산된 항공기에서 효율적이고 최적의 라우팅을 보장하기 위해 라우팅을 허용하는 특수 제어 프로토콜이 사용됩니다.

서로 정보 교환(RIP(Routing Internet Protocol), OSPF(Open Shortest Path First)), 호스트에 새로운 경로 알림 - ICMP(Internet Control Message Protocol), 라우터 원격 관리(SNMP(Simple Network Management Protocol)) . 위에서 설명한 모든 프로토콜을 사용하면 인터넷에서 라우팅을 원격으로 변경할 수 있습니다. 즉, 네트워크 관리 프로토콜입니다.

따라서 글로벌 네트워크의 라우팅이 중요한 역할을 하며 결과적으로 공격을 받을 수 있다는 것은 명백합니다. 미끼 공격의 주요 목표는 분산된 항공기 사이트의 원래 경로를 변경하여 새 경로가 공격자의 호스트인 미끼 개체를 통과하도록 하는 것입니다.

이러한 일반적인 원격 공격의 구현은 소스 라우팅 테이블을 변경하기 위해 네트워크 관리 프로토콜을 무단으로 사용하는 것으로 구성됩니다.

라우팅을 변경하려면 공격자는 네트워크 관리자를 대신하여 이러한 네트워크 관리 프로토콜에 의해 정의된 특수 서비스 메시지를 네트워크를 통해 보내야 합니다.

장치(예: 라우터). 성공적인 경로 변경의 결과로 공격자는 분산된 두 컴퓨터 개체 간에 교환되는 정보의 흐름에 대한 완전한 제어권을 얻게 되며, 공격은 잘못된 정보로부터 받은 메시지의 수신, 분석 및 전송과 관련된 두 번째 단계로 이동하게 됩니다. 분산 컴퓨터 개체. RVS 개체에 잘못된 경로를 부과하는 것은 공격 대상(클래스 3.3)과 관련하여 무조건 클래스 2의 대상과 함께 수행되는 활성 영향(클래스 1.2)입니다. 이 일반적인 원격 공격은 피드백(클래스 4.1)과 전송(클래스 6.3)에서 공격 대상(클래스 4.2)에 대한 피드백 없이 하나의 세그먼트(클래스 5.1) 및 세그먼트 간(클래스 5.2) 내에서 수행될 수 있습니다. OSI 모델의 애플리케이션(클래스 6.7) 계층.

2. 원격 검색 알고리즘의 단점을 이용하여 분산 컴퓨터 시스템에 허위 개체를 도입합니다.

안에 분산 컴퓨터에서는 처음에는 원격 개체에 메시지 주소를 지정하는 데 필요한 정보가 충분하지 않은 경우가 많습니다. 일반적으로 이 정보는 하드웨어(네트워크 어댑터 주소) 및 논리적입니다.(예: IP 주소) RBC 개체의 주소입니다. 분산된 항공기에서 이러한 정보를 얻기 위해서는 다양한 원격 검색 알고리즘, 이는 네트워크를 통해 특별한 유형의 검색 쿼리를 전송하고 필요한 정보가 포함된 요청에 대한 응답을 기다리는 것으로 구성됩니다. 요청에 대한 응답을 받은 후 RVS의 요청 주체는 주소 지정에 필요한 모든 데이터를 갖게 됩니다. 응답에서 수신된 원하는 개체에 대한 정보에 따라 RVS의 요청 주체는 이를 처리하기 시작합니다. 원격 검색 알고리즘의 기반이 되는 쿼리의 예는 OS의 SAP 쿼리입니다.

인터넷의 Novell NetWare, ARP 및 DNS 쿼리.

안에 분산 CS 원격 검색 메커니즘을 사용하는 경우 공격 개체가 전송된 요청을 가로채서 잘못된 응답을 보낼 수 있습니다. 여기서 데이터를 표시하면 공격하는 잘못된 개체를 처리하게 됩니다. 미래에는 상호작용의 주체와 객체 사이의 전체 정보 흐름이 RVS의 거짓 객체를 통과하게 될 것입니다.

RVS에 잘못된 개체를 도입하는 또 다른 옵션은 원격 제어 알고리즘의 단점을 사용합니다.

주장하고 공격받은 개체에 대해 미리 준비된 허위 응답을 주기적으로 전송하는 것으로 구성됩니다. 검색 요청을 받지 않고. 실제로 공격자는 잘못된 응답을 보내기 위해 항상 요청이 수신될 때까지 기다려야 하는 것은 아닙니다(원칙적으로 공격자는 요청을 가로챌 기회가 없을 수도 있습니다). 이 경우 공격자는 공격 대상이 검색 요청을 전송하도록 유도할 수 있으며, 그러면 그의 잘못된 응답은 즉시 성공하게 됩니다. 이러한 일반적인 원격 공격은 글로벌 네트워크에서 매우 일반적입니다.때문에 공격 대상과 관련하여 다른 세그먼트에 있는 경우 검색 요청을 가로챌 수 있는 방법이 없습니다. 거짓 RVS 개체 - 공격 대상 개체(클래스 3.1)의 요청에 따라 공격이 될 수 있는 기밀성(클래스 2.1) 및 정보 무결성(클래스 2.2)을 위반할 목적으로 수행되는 적극적인 영향(클래스 1.2) 무조건 공격으로(클래스 3.3) . 이 원격 공격은 세그먼트 내(클래스 5.1) 및 세그먼트 간(클래스 5.2) 모두 공격 대상 개체(클래스 4.1)로부터 피드백을 받으며 채널(클래스 6.2) 및 애플리케이션(클래스 6.7) 수준에서 수행됩니다. OSI 모델.

2단계 공격

3. 허위 개체를 사용하여 분산된 항공기에 대한 원격 공격을 조직하는 행위

객체 간의 정보 흐름에 대한 제어권을 얻은 거짓 RVS 객체는 가로채는 정보에 영향을 미치는 다양한 방법을 사용할 수 있습니다. 분산 컴퓨터 시스템에 허위 개체를 도입하는 것은 많은 원격 공격의 대상이고 디지털 네트워크 전체의 보안에 심각한 위협을 가한다는 사실 때문에 다음 단락에서는 정보에 영향을 미치는 방법을 자세히 논의합니다. 잘못된 개체에 의해 차단되었습니다.

3.1. 정보 흐름 선택 및 이를 잘못된 RVS 객체에 저장

거짓 RVS 객체가 수행할 수 있는 공격 중 하나는 주체와 상호 작용 객체 사이에 전송되는 정보를 가로채는 것입니다. 정보를 가로채는 사실이 있다는 점에 유의하는 것이 중요합니다.

파일에 대한 특정 작업(읽기, 복사 등)을 수행할 때 이러한 파일의 내용이 네트워크를 통해 전송되어 잘못된 개체에 도달한다는 사실로 인해 파일 형성(예: 파일)이 가능합니다. 차단을 구현하는 가장 간단한 방법은 false 개체에서 수신한 모든 교환 패킷을 파일에 저장하는 것입니다.

3.2 정보 수정

허위 개체의 원칙을 바탕으로 구축된 영향 시스템의 특징 중 하나는 가로채는 정보를 수정할 수 있다는 것입니다. 특히 주목해야 할 점

이것이 방법 중 하나라고객체 간 정보 흐름을 프로그래밍 방식으로 수정

다른 시설의 RVS 프로젝트.실제로 네트워크의 정보를 가로채기 위해 '가짜 개체' 방식을 사용하여 분산된 항공기를 공격할 필요는 없습니다. 네트워크 트래픽을 분석하는 공격은 통신 채널을 통과하는 모든 패킷을 수신할 수 있어 더욱 효과적이지만, 'False Object' 방식을 이용한 원격 공격과 달리 정보를 수정할 수는 없습니다. 다음으로 우리는 두 가지 유형의 정보 수정을 고려합니다.

전송된 데이터의 수정

전송된 코드를 수정합니다.

"거짓 객체" 원칙에 기반한 영향 시스템이 가질 수 있는 기능 중 하나는 전송된 데이터를 수정하는 것입니다. 감청된 정보의 스트림을 선택하고 분석한 결과, 시스템은 전송된 파일의 유형(실행 파일 또는 텍스트)을 인식할 수 있습니다. 이에 따라, 텍스트 파일이나 데이터 파일이 검출되면 허위 객체를 통과하는 데이터의 수정이 가능해진다. 이 기능은 기밀 정보를 처리하는 네트워크에 특별한 위협을 가합니다.

또 다른 유형의 수정은 전송된 코드의 수정일 수 있습니다. 통과하는 정보의 의미론적 분석을 수행하는 잘못된 개체는 데이터 스트림에서 실행 가능한 코드를 격리할 수 있습니다. 노이만 아키텍처의 잘 알려진 원칙은 데이터와 명령어 사이에 구분이 없다는 것입니다. 결과적으로 네트워크를 통해 전송되는 내용(코드 또는 데이터)을 결정하려면 특정 분산 컴퓨터에서 네트워크 교환 구현에 내재된 특정 기능 또는 특정 로컬 컴퓨터에서 특정 유형의 실행 파일에 내재된 일부 기능을 사용해야 합니다. OS.

두 가지 다른 유형의 코드 수정을 구별하는 것이 가능해 보입니다.

RPS(파괴적인 소프트웨어) 도입;

실행 파일의 작동 논리를 변경합니다.

안에 첫 번째 경우, RPS를 구현할 때 바이러스 기술을 사용하여 실행 파일이 수정됩니다. RPS의 본문은 알려진 방법 중 하나와 진입점이 변경되는 알려진 방법 중 하나로 실행 파일에 추가됩니다. 삽입된 RPS 코드의 시작 부분을 가리키도록 합니다. 설명된 방법은 원칙적으로 실행 파일을 바이러스에 감염시키는 표준 감염과 다르지 않습니다.파일이 네트워크를 통해 전송되는 시점에 바이러스나 RPS에 감염된 것으로 밝혀졌습니다!이는 "거짓 개체" 원칙에 기반한 영향 시스템을 사용할 때만 가능합니다. 이 경우 RPS의 특정 유형, 목표 및 목표는 중요하지 않지만 예를 들어 잘못된 개체를 사용하는 옵션을 고려할 수 있습니다. 실제로 가장 복잡한 네트워크 웜을 생성하거나 네트워크 스파이를 RPS로 사용합니다.

두 번째 경우에는 실행 논리를 변경하기 위해 실행 코드가 수정됩니다. 이러한 영향을 받으려면 실행 파일의 작동에 대한 사전 조사가 필요하며 수행할 경우 가장 예상치 못한 결과를 가져올 수 있습니다. 예를 들어, 서버(예: Novell NetWare OS)에서 분산 데이터베이스 사용자를 식별하기 위한 프로그램을 실행할 때 잘못된 개체는 암호 없이 로그인이 가능하도록 이 프로그램의 코드를 수정할 수 있습니다. 데이터베이스에 대한 가장 높은 권한.

3.3 정보의 대체

false 개체를 사용하면 해당 개체가 가로채는 정보를 수정할 수 있을 뿐만 아니라 대체할 수도 있습니다. 정보의 수정으로 인해 부분적인 왜곡이 발생하면 대체를 통해 정보가 완전히 변경됩니다.

이 기사에서는 네트워크 애플리케이션 성능을 모니터링하고 관리하기 위한 네트워크 트래픽 분석이 무엇인지 살펴보고, 실시간 네트워크 트래픽 분석과 회고적 네트워크 분석(RNA) 간의 차이점도 살펴보겠습니다.

소개

다음과 같은 마케팅 기법이 있습니다. 시장에서 수요가 많은 제품이나 서비스 속성을 선택하고 귀하의 제품이나 서비스에도 이러한 인기 속성이 있음을 선언하는 것입니다. 모든 사람은 더 하얀 치아를 원합니다. 우리 치약이 치아도 하얗게 만든다고 가정해 보겠습니다.애플리케이션 성능 관리(APM, 애플리케이션 성능 관리, 애플리케이션 성능 모니터링)도 마찬가지입니다. 오늘날 거의 모든 네트워크 관리 시스템 공급업체는 자사 제품이 애플리케이션 성능 관리를 가능하게 한다고 주장합니다. 물론 "포니도 말입니다." 하지만 APM이 무엇인지, 그리고 이 자랑스러운 이름을 가지려면 툴킷이 어떤 기능을 갖춰야 하는지 알아봅시다.

성숙한 APM 솔루션의 징후

많은 사람들에게 비즈니스 애플리케이션의 응답 시간을 측정하는 것과 성능을 관리하는 것은 사실상 동일한 것입니다. 실제로 이것은 사실이 아닙니다. 반응 시간을 측정하는 것이 필요하지만 그것만으로는 충분하지 않습니다.APM은 IT 인프라와 관련된 지표를 측정, 평가 및 문서화하고, 가장 중요하게는 애플리케이션 성능과 IT 인프라 성능을 함께 연결하는 기능을 제공하는 복잡한 프로세스입니다. 즉, 애플리케이션의 성능이 좋지 않은지 확인하는 것뿐만 아니라 "범인"을 찾는 것도 필요합니다. 이를 위해서는 응답 시간을 측정하는 것 외에도 애플리케이션 오류를 추적하고, 클라이언트와 서버 간의 대화를 모니터링하고, 추세를 확인해야 합니다. 그리고 이 모든 작업은 모든 활성 네트워크 장비(스위치, 라우터 등), 모든 서버 및 통신 채널에 대해 동시에 수행되어야 합니다.

아래 표에는 성숙한 APM 솔루션의 10가지 주요 특성이 나열되어 있습니다.

| 주요 특징 | 코멘트 |

|---|---|

| 1. 종합 모니터링 | "재난 규모"와 장애의 근본 원인을 신속하게 파악하려면 애플리케이션 운영을 특징짓는 지표와 전체 IT 인프라 운영을 특징짓는 지표를 예외 없이 동시에 모니터링해야 합니다. |

| 2. 상위 수준 보고서 | 기업 전체의 IT 서비스 제공 품질을 이해하는 데 필요합니다. 사전 정의된 대시보드, 보고서, 임계값, 기준선, 오류 보고 템플릿을 포함해야 합니다. 정보 드릴다운이 가능해야 합니다. |

| 3. 안전한 데이터 교환 설정 기능 | 문제를 신속하게 해결하고 용량을 계획하려면 IT 서비스의 여러 부서 간의 협력이 필요합니다. 따라서 성숙한 APM 솔루션은 안전한 데이터 교환을 지원해야 합니다. 이는 실시간 데이터와 통계, 전문가 및 기타 처리 결과 모두에 적용됩니다. |

| 4. 네트워크 패킷의 지속적인 캡처 | SNMP, WMI 등을 통해 개체를 모니터링하면 애플리케이션 성능의 품질을 평가하는 것이 확실히 가능하지만 전체 그림을 보고 무슨 일이 왜 발생했는지 이해하기는 어렵습니다. 헤더뿐만 아니라 전체 네트워크 트래픽을 지속적으로 캡처하고, 조사가 필요한 이벤트가 발생하면 캡처된 네트워크 패킷의 내용을 분석하는 것이 더 정확할 것입니다. |

| 5. 애플리케이션 운영에 관한 상세정보 | 애플리케이션의 응답 시간만을 분석하는 것만으로는 충분하지 않습니다. 오류를 신속하게 진단하려면 요청(애플리케이션이 수행하는), 요청 실행 방법, 발생하는 오류 코드 및 기타 정보에 대한 정보가 필요합니다. |

| 6. 전문가 분석 | 진지한 전문가 분석을 통해 문제 진단 속도가 크게 향상됩니다. 첫째, 정보 분석 프로세스를 자동화할 수 있고, 둘째, 문제가 알려진 경우 즉시 기성 솔루션을 얻을 수 있기 때문입니다. |

| 7. 엔드투엔드(다중 세그먼트/멀티홉) 분석 | 점점 더 많은 비즈니스 애플리케이션이 클라우드나 WAN을 통해 실행됨에 따라 네트워크 트래픽(동일한 패킷)이 통과하는 각 네트워크 세그먼트에서 발생하는 모든 지연과 오류를 확인할 수 있어야 합니다. 이는 오류의 근본 원인을 신속하게 파악하는 유일한 방법입니다. |

| 8. 유연한 기준선 | 유연한(사용자 정의 가능) 기준선을 통해 온프레미스 및 클라우드 기반 애플리케이션을 모두 효과적으로 제어할 수 있습니다. 클라우드 애플리케이션의 경우 모니터링되는 지표(SLA에 규정됨)에 대한 임계값은 일반적으로 정적(미리 알려짐)이며 수동으로 설정됩니다. 내부 애플리케이션의 경우 동적 기준선이 더 적합합니다. 애플리케이션 성능에 따라 시간이 지남에 따라 자동으로 변경됩니다. |

| 9. 정보 흐름의 재구성 가능성 | 열악한 음성, 비디오 및 정보 보안 문제를 분석할 때 중요한 이벤트가 발생하는 시점(및 전후)의 네트워크 및 애플리케이션 활동을 재현할 수 있는 것이 중요합니다. |

| 10. 확장성 | 댓글은 불필요하다고 생각합니다. |

네트워크 트래픽 분석

숙련된 IT 전문가는 위에 나열된 징후가 네트워크 트래픽 분석을 기반으로 한 APM 솔루션을 제안한다고 알려줄 것입니다. 이것은 사실이다.

Network Instruments는 네 가지 유형의 애플리케이션 성능 관리 솔루션을 식별합니다.

- 합성 거래 기반 솔루션(GUI 로봇)

- 서버측 소프트웨어 에이전트를 사용하는 솔루션

- 클라이언트 측에서 소프트웨어 에이전트를 사용하는 솔루션

- 네트워크 트래픽 분석 기반 솔루션

가상 트랜잭션 기반 솔루션이나 서버 또는 클라이언트 측 소프트웨어 에이전트를 사용하는 솔루션과 달리 시스템 리소스를 사용하지 않고 데이터가 수집됩니다.

네트워크 트래픽 분석기는 일반적으로 여러 프로브와 원격 관리 콘솔로 구성됩니다. 프로브는 SPAN 포트에 연결되어 네트워크 트래픽 분석을 기반으로 하는 APM 솔루션이 서버 리소스(서버 측 소프트웨어 에이전트 및 합성 트랜잭션과 같이) 또는 클라이언트(클라이언트 측 에이전트와 같이)를 소비하지 않고 트래픽을 수동적으로 수신할 수 있습니다. 추가 트래픽을 생성하지 않고(가상 트랜잭션 및 클라이언트 측 에이전트처럼)

분석 자체는 애플리케이션 수준을 포함한 모든 수준의 디코딩 네트워크 프로토콜을 기반으로 합니다. 예를 들어, Network Instruments의 Observer는 SQL, MS-Exchange, POP3, SMTP, Oracle, Citrix, HTTP, FTP 등과 같은 애플리케이션 및 서비스에 대한 OSI 모델의 7개 계층 모두에 대한 디코딩 및 분석을 지원합니다.

사용자가 인식하는 것과 가장 가까운 대기 시간 정보를 얻으려면 프로브가 클라이언트 장치에 최대한 가깝게 연결됩니다. 그러나 이 경우에는 많은 수의 프로브가 필요합니다. 정확한 대기 시간 데이터가 중요하지 않고 사용되는 프로브 수를 줄여야 하는 경우 프로브는 애플리케이션 서버에 더 가깝게 연결됩니다. 그러나 두 경우 모두 지연 변경 사항이 표시됩니다.

메모.또한 모니터링 시스템으로의 후속 리디렉션을 위해 여러 SPAN 포트 및 TAP에서 정보를 수집하는 모니터링 스위치를 사용할 수도 있습니다. 모니터링 스위치는 초기 트래픽 분석도 수행할 수 있습니다.

두 번째 중요한 점. Network Instruments에 나열된 네 가지 유형의 솔루션은 모두 고유한 장점과 다른 솔루션보다 작업에 더 잘 대처할 수 있는 고유한 적용 영역을 가지고 있습니다. 예를 들어, 애플리케이션에 대한 가장 자세한 정보는 ARM 기반 API를 통해 서버 또는 클라이언트 측 애플리케이션으로부터 직접 정보를 받는 소프트웨어 에이전트에 의해 수집될 수 있습니다. 이 정보는 애플리케이션 개발 및 초기 테스트 단계에서 매우 유용하지만 정상적인 작동 중에는 중복됩니다.

반면, 합성 트랜잭션을 사용하는 GUI 봇과 소프트웨어 에이전트는 모두 특정 애플리케이션(또는 여러 애플리케이션)의 상태에 대한 데이터를 수집합니다. 코드에 포함된 소프트웨어 에이전트를 사용하려면 일반적으로 매우 높은 요구 사항이 필요합니다. 즉, 공급업체는 애플리케이션에 특정 모니터링 도구에 대한 지원을 구축하거나 API를 제공해야 합니다. 애플리케이션이 실행되는 컨텍스트를 찾으려면 다른 도구(아마도 동일한 종합 모니터링 시스템에 포함되어 있거나 별도의 도구)를 사용해야 합니다.

전통적인 네트워크 모니터링 패러다임은 외부 정보 소스에서 얻은 데이터를 중앙 집중식으로 수집, 통합 및 분석하는 것입니다. 이는 SNMP 에이전트, WMI 공급자, 다양한 로그 등입니다. 모니터링 시스템의 임무는 이 데이터를 수집하여 편리한 형식으로 표시하고 서비스 리소스 모델을 사용하여 분석하여 무슨 일이 일어나고 있는지 이해하는 것입니다. 이는 ProLAN 모니터링 시스템을 포함한 거의 모든 모니터링 시스템이 작동하는 방식입니다.

네트워크 프로토콜 분석기를 사용하면 상황을 한 눈에 볼 수 있습니다.

첫째, 우리가 관심 있는 애플리케이션이 네트워크 서비스 및 IT 인프라 구성 요소 작업의 배경에서 어떻게 작동했는지 확인할 수 있습니다. 예를 들어, 멀티홉 분석을 사용하면 서버와 클라이언트 간의 연결이 끊어지는 등의 이유로 결함이 있는 라우터를 식별할 수 있습니다. 원칙적으로 네트워크 프로토콜 분석기는 애플리케이션 성능 관리, IT 인프라 모니터링, 보안 관리 기능을 동시에 수행하는 범용 솔루션으로 사용할 수 있습니다.

둘째, 개별 거래 및 개별 배치 수준에서 무슨 일이 일어나고 있는지 확인할 수 있는 다른 방법은 없습니다. 전송된 패킷, 손실된 패킷, 오류가 발생한 패킷(일반적인 개수가 아닌 각 특정 패킷) 등 개별 트랜잭션 수준에서 애플리케이션 작동 분석은 네트워크 프로토콜 분석기를 통해서만 실현될 수 있습니다.

네트워크 트래픽의 회고적 분석

네트워크 트래픽 분석은 두 가지 방법으로 수행할 수 있습니다.

- 실시간 트래픽 분석 (즉시)

- 회고적 트래픽 분석

Network Instruments의 트래픽 기록 및 회고적 분석 솔루션인 GigaStor의 예를 사용하여 이것이 어떻게 작동하고 왜 필요한지 살펴보겠습니다. 이는 하드웨어 프로브, 전이중 네트워크 카드, 데이터 저장소 및 로컬 관리 콘솔을 포함하는 소프트웨어 및 하드웨어 복합체입니다. 원격 관리를 위해서는 이미 언급한 Observer 또는 Observer Reporting Server 등 다른 Network Instruments 제품과의 통합이 필요합니다. 네트워크 카드를 사용하면 최대 40Gb/s의 속도로 네트워크에서 트래픽을 캡처할 수 있으며 디스크 어레이는 최대 5PB의 데이터를 저장할 수 있습니다(대안은 최대 576TB의 SAN에 업로드하는 것입니다).

네트워크 트래픽을 가로채면 애플리케이션, 사용자 및 IT 인프라에서 현재 무슨 일이 일어나고 있는지 확인할 수 있습니다. 하지만 5분 전, 한 시간 전, 하루 전에 무슨 일이 일어났는지 어떻게 알 수 있나요? 전통적인 방법은 메트릭 값을 가져와서 데이터베이스에 쓰는 것입니다. 대부분의 모니터링 시스템이 이를 수행합니다. 측정항목의 가치와 평가를 통해 임의의 시점에 무슨 일이 일어났는지에 대한 아이디어를 얻을 수 있지만 그 이상은 아닙니다. 우리는 기록된 것을 사용할 수 있습니다. 기록되지 않은 것은 영원히 손실됩니다.

원래 이름:네트워크 트래픽 모니터링 및 분석 기술 요약

원본 텍스트 링크: http://www.cse.wustl.edu/~jain/cse567-06/ftp/net_monitoring/index.html

권장사항:제공된 번역은 전문적이지 않습니다. 본문과의 차이가 있을 수 있으며 특정 용어와 개념에 대한 잘못된 해석, 번역자의 주관적인 의견이 있을 수 있습니다. 모든 그림은 변경 없이 번역에 포함되었습니다.

알리샤 세실

네트워크 트래픽 분석 및 모니터링 방법 검토

회사의 개인 인트라넷이 계속해서 성장함에 따라 네트워크 관리자가 네트워크를 통해 이동하는 다양한 유형의 트래픽을 이해하고 수동으로 관리할 수 있는 것이 중요합니다. 문제가 발생할 때 보다 효과적으로 진단하고 해결하여 네트워크 서비스가 장기간 중단되는 것을 방지하려면 트래픽 모니터링 및 분석이 필요합니다. 관리자가 네트워크 트래픽을 모니터링하고 분석하는 데 도움이 되는 다양한 도구가 있습니다. 이 문서에서는 라우터 중심 모니터링 방법과 라우터 중심이 아닌 모니터링 방법(능동 및 수동 방법)에 대해 설명합니다. 이 기사에서는 라우터에 내장되어 가장 널리 사용되는 세 가지 네트워크 모니터링 방법(SNMP, RMON 및 Cisco Netflow)에 대한 개요를 제공하고 수동 및 능동 모니터링 방법을 조합하여 사용하는 두 가지 새로운 모니터링 방법(WREN 및 SCNM)에 대한 정보를 제공합니다. ).

1. 네트워크 모니터링 및 분석의 중요성

네트워크 모니터링(네트워크 모니터링)은 네트워크 관리자 업무의 중요한 부분인 복잡하고 노동 집약적인 작업입니다. 관리자는 네트워크를 원활하게 운영하기 위해 끊임없이 노력하고 있습니다. 단기간이라도 네트워크가 다운되면 기업의 생산성이 저하되고, (공공 서비스를 제공하는 기관의 경우) 기본적인 서비스 제공 능력 자체도 위태로워집니다. 이 때문에 관리자는 전체 네트워크에 걸쳐 네트워크 트래픽 흐름과 성능을 모니터링하고 보안 허점이 있는지 확인해야 합니다.

2. 모니터링 및 분석 방법

"네트워크 분석은 네트워크 트래픽을 캡처하고 이를 신속하게 조사하여 네트워크에 무슨 일이 일어났는지 확인하는 프로세스입니다." - Angela Orebauch. 다음 섹션에서는 네트워크 모니터링의 두 가지 방법에 대해 설명합니다. 첫 번째는 라우터 중심이고 두 번째는 라우터 중심이 아닙니다. 라우터 자체에 내장되어 있으며 추가 소프트웨어나 하드웨어 설치가 필요하지 않은 모니터링 기능을 라우터 기반 방법이라고 합니다. 라우터 기반이 아닌 방법은 하드웨어 및 소프트웨어 설치가 필요하며 더 큰 유연성을 제공합니다. 두 기술 모두 아래의 해당 섹션에서 설명됩니다.

2.1. 라우터 기반 모니터링 방법

라우터 기반 모니터링 방법은 라우터에 하드코딩되어 있으므로 유연성이 낮습니다. 이러한 모니터링에 가장 일반적으로 사용되는 방법에 대한 간략한 설명은 다음과 같습니다. 각 방법은 표준화된 모니터링 방법이 되기까지 수년에 걸쳐 발전했습니다.

2.1.1. SNMP(단순 네트워크 모니터링 프로토콜), RFC 1157

SNMP는 TCP/IP 프로토콜의 일부인 응용 프로그램 계층 프로토콜입니다. 이를 통해 관리자는 네트워크 성능을 관리하고, 네트워크 문제를 찾아서 해결하며, 네트워크 성장에 대한 계획을 세울 수 있습니다. 라우터와 함께 구현되는 패시브 센서를 통해 최종 호스트로 향하는 트래픽에 대한 통계를 수집합니다. 두 가지 버전(SNMPv1 및 SNMPv2)이 있지만 이 섹션에서는 SNMPv1에 대해서만 설명합니다. SNMPv2는 SNMPv1을 기반으로 하며 프로토콜 작업 추가와 같은 여러 가지 개선 사항을 제공합니다. 또 다른 버전의 SNMP가 표준화되고 있습니다. 버전 3(SNMPv3)이 검토 중입니다.

기록을 위해 SNMP에는 관리되는 장치(관리 장치), 에이전트 ) 및 네트워크 관리 시스템(네트워크 관리 시스템 - NMS). 그들은 그림에 나와 있습니다. 1.

쌀. 1. SNMP 구성요소

관리되는 장치에는 SNMP 에이전트가 포함되어 있으며 라우터, 스위치, 스위치, 허브, 개인용 컴퓨터, 프린터 및 이와 유사한 기타 항목으로 구성될 수 있습니다. 이들은 정보를 수집하고 이를 NMS(네트워크 관리 시스템)에서 사용할 수 있도록 하는 일을 담당합니다.

에이전트에는 관리 정보를 소유하고 해당 정보를 SNMP 호환 형식으로 변환하는 소프트웨어가 포함되어 있습니다. 제어 장치에 닫혀 있습니다.

네트워크 관리 시스템(NMS)은 관리 장치를 모니터링하고 제어하는 애플리케이션을 실행합니다. 네트워크를 관리하는 데 필요한 프로세서와 메모리 리소스는 NMS에서 제공됩니다. 관리되는 네트워크의 경우 하나 이상의 관리 시스템을 생성해야 합니다. SNMP는 NMS 또는 에이전트 역할만 할 수도 있고 자체 임무 등을 수행할 수도 있습니다.

관리 장치를 모니터링하고 제어하기 위해 SNMP NMS에서 사용하는 4가지 주요 명령(읽기, 쓰기, 인터럽트 및 교차 작업)이 있습니다. 읽기 작업은 관리 장치에 저장된 변수를 검사합니다. write 명령은 관리 장치에 저장된 변수의 값을 변경합니다. 교차 작업에는 지원하는 관리 장치 변수에 대한 정보가 있으며 지원되는 변수 테이블에서 정보를 수집합니다. 인터럽트 작업은 관리되는 장치에서 특정 이벤트가 발생했음을 NMS에 알리는 데 사용됩니다.

SNMP는 Get, GetNext, Set 및 Trap의 4가지 프로토콜 작업을 작업 순서대로 사용합니다. Get 명령은 NMS가 관리 장치에 대한 정보 요청을 발행할 때 사용됩니다. SNMPv1 요청은 메시지 헤더와 PDU(프로토콜 데이터 단위)로 구성됩니다. PDU 메시지에는 에이전트로부터 정보를 수신하거나 에이전트에 값을 설정하는 요청을 성공적으로 실행하는 데 필요한 정보가 포함되어 있습니다. 관리되는 장치는 해당 장치에 있는 SNMP 에이전트를 사용하여 필요한 정보를 얻은 다음 요청에 대한 응답으로 NMS에 메시지를 보냅니다. 에이전트에 요청에 관한 정보가 없으면 GetNext 명령은 아무것도 반환하지 않습니다. 다음 개체 인스턴스의 값 에이전트 없이 요소 값을 설정할 때 NMS에서 요청(Set 작업)을 보내는 것도 가능합니다. 에이전트가 NMS 이벤트를 보고해야 하는 경우 Trap 작업을 사용합니다.

앞서 설명한 것처럼 SNMP는 수동 센서를 사용하여 관리자가 네트워크 트래픽과 네트워크 성능을 모니터링하는 데 도움을 주는 응용 프로그램 계층 프로토콜입니다. SNMP는 네트워크 관리자에게 유용한 도구일 수 있지만 인증 기능이 부족하기 때문에 보안 위험이 발생할 가능성이 있습니다. RMON은 애플리케이션 계층이 아닌 네트워크 계층 이하에서 작동한다는 점에서 다음 섹션에서 설명하는 원격 모니터링(RMON)과 다릅니다.

2.1.2. 원격 모니터링(RMON), RFS 1757

RMON에는 네트워크 모니터링 중에 얻은 데이터를 수정하기 위한 다양한 네트워크 모니터와 콘솔 시스템이 포함되어 있습니다. 이는 SNMP MIB(Management Information Base)의 확장입니다. 정보 요청을 보내야 하는 SNMP와 달리 RMON은 특정 기준에 따라 네트워크를 "모니터링"하는 신호를 구성할 수 있습니다. RMON은 관리자에게 특정 위치/지점에서 로컬 네트워크는 물론 원격 네트워크도 관리할 수 있는 기능을 제공합니다. 네트워크 계층에 대한 모니터는 아래와 같습니다. RMON에는 RMON과 RMON2의 두 가지 버전이 있습니다. 그러나 이 기사에서는 RMON에 대해서만 설명합니다. RMON2를 사용하면 모든 네트워크 수준에서 모니터링이 가능합니다. 이는 IP 트래픽과 애플리케이션 계층 트래픽에 중점을 둡니다.

RMON 모니터링 환경에는 3가지 주요 구성 요소가 있지만 여기서는 그 중 2가지만 설명합니다. 그들은 그림에 나와 있습니다. 아래 2.

쌀. 2. RMON 구성 요소

RMON의 두 가지 구성 요소는 에이전트 또는 모니터라고도 알려진 센서와 관리 스테이션(제어 스테이션)이라고도 알려진 클라이언트입니다. SNMP와 달리 RMON 센서나 에이전트는 네트워크 정보를 수집하고 저장합니다. 센서는 네트워크 장치(예: 라우터 또는 스위치)에 내장된 소프트웨어입니다. 센서는 개인용 컴퓨터에서도 실행할 수 있습니다. 근거리 또는 광역 네트워크의 각 세그먼트마다 센서를 배치해야 합니다. 왜냐하면 해당 채널을 통과하는 트래픽만 볼 수 있고 통로 외부의 트래픽은 인식할 수 없기 때문입니다. 클라이언트는 일반적으로 SNMP를 사용하여 RMON 데이터를 수신하고 수정하는 센서와 통신하는 관리 스테이션입니다.

RMON은 9개의 서로 다른 모니터링 그룹을 사용하여 네트워크 정보를 얻습니다.

- 통계 - 특정 장치의 각 모니터링 인터페이스에 대해 센서가 측정한 통계입니다.

- 내역 - 네트워크의 주기적인 통계 샘플을 계산하고 검색을 위해 저장합니다.

- 경보 - 주기적으로 통계 샘플을 채취하여 임계값 세트와 비교하여 이벤트를 생성합니다.

- 호스트 - 네트워크에서 발견된 각 호스트와 관련된 통계를 포함합니다.

- HostTopN - 호스트(메인 호스트)의 최상위를 설명하는 테이블을 준비합니다.

- 필터 - 이벤트를 캡처하기 위해 필터 방정식을 기반으로 하는 패킷 필터링을 활성화합니다.

- 패킷 캡처 - 패킷이 채널을 통과한 후 캡처합니다.

- 이벤트 - 장치에서 이벤트 생성 및 등록을 제어합니다.

- 토큰 링 - 링 토큰을 지원합니다.

상술 한 바와 같이, RMON은 SNMP 프로토콜을 기반으로 합니다. 이 방법을 사용하여 트래픽 모니터링을 수행할 수 있지만 SNMP 및 RMON을 통해 얻은 정보 분석은 성능이 좋지 않습니다. 다음 섹션에서 설명할 Netflow 유틸리티는 많은 분석 소프트웨어 패키지와 성공적으로 작동하여 관리자의 작업을 훨씬 쉽게 만듭니다.

2.1.3. 넷플로우, RFS 3954

Netflow는 인터페이스에 구성된 경우 IP 네트워크 트래픽을 수집하는 기능을 제공하는 Cisco 라우터에 도입된 확장입니다. 네트워크 관리자는 Netflow에서 제공하는 데이터를 분석하여 트래픽의 소스와 대상, 서비스 클래스, 과밀 이유 등을 확인할 수 있습니다. Netflow에는 FlowCaching(캐싱 스트림), FlowCollector(흐름에 대한 정보 수집기) 및 Data Analyser(데이터 분석기)의 3가지 구성 요소가 포함되어 있습니다. 쌀. 3은 Netflow 인프라를 보여줍니다. 그림에 표시된 각 구성 요소에 대한 설명은 다음과 같습니다.

쌀. 3. 넷플로우 인프라

FlowCaching은 인터페이스에 들어가는 IP 흐름에 대한 데이터를 분석 및 수집하고 내보낼 데이터를 변환합니다.

Netflow 패킷에서 다음 정보를 얻을 수 있습니다.

- 소스 및 대상 주소.

- 들어오고 나가는 장치의 수.

- 소스 및 대상 포트 번호.

- 레벨 4 프로토콜.

- 스트림의 패킷 수입니다.

- 스트림의 바이트 수입니다.

- 스트림의 타임스탬프입니다.

- 소스 및 대상의 AS(자치 시스템) 번호입니다.

- 서비스 유형(ToS) 및 TCP 플래그입니다.

표준 스위칭 경로를 통과하는 플로우의 첫 번째 패킷을 처리하여 캐시를 생성합니다. 유사한 스레드 특성을 가진 패킷은 모든 활성 스레드에 대해 캐시되는 스레드 항목을 만드는 데 사용됩니다. 이 항목은 각 스트림의 패킷 수와 바이트 수를 표시합니다. 캐시된 정보는 주기적으로 Flow Collector로 내보내집니다.

Flow Collector - 데이터 수집, 필터링 및 저장을 담당합니다. 여기에는 인터페이스를 사용하여 연결된 스레드에 대한 정보 기록이 포함됩니다. 선택한 필터와 집계를 사용하는 Flow Collector의 도움으로 데이터 볼륨 감소도 발생합니다.

데이터를 표시해야 할 때 데이터 분석기가 필요합니다. 그림에서 보는 바와 같이, 수집된 데이터는 네트워크 모니터링 이외에도 기획, 회계, 네트워크 구축 등 다양한 목적으로 활용될 수 있습니다.

SNMP 및 RMON과 같은 다른 모니터링 방법에 비해 Netflow의 장점은 Netflow 패키지에서 데이터를 수신하고 보다 사용자 친화적인 형식으로 제공하기 위해 존재하는 다양한 트래픽 분석을 위해 설계된 소프트웨어 패키지가 있다는 것입니다.

Netflow 분석기(Netflow 패키지 분석에 사용할 수 있는 유일한 도구임)와 같은 도구를 사용하면 위의 정보를 Netflow 패키지에서 추출하여 관리자가 네트워크에 대해 더 잘 이해할 수 있도록 검사할 수 있는 차트와 일반 그래프를 만들 수 있습니다. 사용 가능한 분석 패키지와 달리 Netflow를 사용하는 가장 큰 장점은 이 경우 특정 시간의 네트워크 활동을 설명하는 수많은 그래프를 작성할 수 있다는 것입니다.

2.2. 라우터를 기반으로 하지 않는 기술

라우터에 내장되지 않은 기술은 여전히 기능이 제한되어 있지만 라우터에 내장된 기술보다 더 많은 유연성을 제공합니다. 이러한 방법은 능동형과 수동형으로 분류됩니다.

2.2.1. 능동 모니터링

활성 모니터링은 두 엔드포인트 간의 측정값을 수집하여 네트워크의 문제를 보고합니다. 활성 측정 시스템은 유틸리티, 라우터/경로, 패킷 대기 시간, 패킷 재생, 패킷 손실, 도착 간 지터, 처리량 측정과 같은 측정 항목을 처리합니다.

대기 시간과 패킷 손실을 측정하는 ping 명령, 네트워크 토폴로지를 결정하는 데 도움이 되는 Traceroute와 같은 도구를 주로 사용하는 것이 기본 활성 측정 도구의 예입니다. 이 두 도구 모두 ICMP 프로브 패킷을 대상으로 보내고 해당 대상이 보낸 사람에게 응답할 때까지 기다립니다. 쌀. 그림 4는 능동 측정 방법을 사용하여 네트워크를 통해 소스로부터 Echo 요청을 지정된 지점으로 보내는 ping 명령의 예입니다. 그런 다음 수신자는 요청이 발생한 소스로 Echo 요청을 다시 보냅니다.

쌀. 4. ping 명령(활성 측정)

이 방법은 활성 측정에 대한 단일 메트릭을 수집할 수 있을 뿐만 아니라 네트워크 토폴로지를 결정할 수도 있습니다. 활성 측정의 또 다른 중요한 예는 iperf 유틸리티입니다. Iperf는 TCP 및 UDP 프로토콜의 처리량 품질을 측정하는 유틸리티입니다. 채널 용량, 기존 지연 및 패킷 손실을 보고합니다.

능동 모니터링에 존재하는 문제는 네트워크에 제출된 프로브가 일반 트래픽을 방해할 수 있다는 것입니다. 종종 활성 프로브의 타이밍이 일반 트래픽과 다르게 처리되어 이러한 프로브에서 제공되는 정보의 중요성에 대한 의문이 제기됩니다.

위에 설명된 일반적인 정보에 따르면 능동 모니터링은 단독으로 수행되는 극히 드문 모니터링 방법입니다. 반면 수동 모니터링에는 큰 네트워크 비용이 필요하지 않습니다.

2.2.2. 수동적 모니터링

수동 모니터링은 능동 모니터링과 달리 네트워크에 트래픽을 추가하거나 네트워크에 이미 존재하는 트래픽을 변경하지 않습니다. 또한 능동 모니터링과 달리 수동 모니터링은 네트워크의 한 지점에 대한 정보만 수집합니다. 측정은 활성 모니터링을 사용하는 두 지점 사이보다 훨씬 좋습니다. 쌀. 그림 5는 두 엔드포인트 사이의 단일 링크에 모니터가 배치되고 트래픽이 링크를 통과할 때 트래픽을 모니터링하는 패시브 모니터링 시스템 설정을 보여줍니다.

쌀. 5. 패시브 모니터링 설치

수동 측정은 트래픽 및 프로토콜 혼합, 비트 수(비트 전송률), 패킷 타이밍 및 도착 간 시간과 같은 정보를 처리합니다. 패시브 모니터링은 패킷을 가져오는 모든 프로그램을 사용하여 수행할 수 있습니다.

수동 모니터링에는 능동 모니터링만큼 비용이 들지는 않지만 단점도 있습니다. 패시브 모니터링을 사용하면 측정값을 오프라인으로만 분석할 수 있으며 컬렉션을 나타내지는 않습니다. 이로 인해 측정 중에 수집되는 대규모 데이터 세트를 처리하는 데 어려움이 발생합니다.

수동 모니터링은 오버헤드 데이터가 네트워크에 추가되지 않는다는 점에서 능동 모니터링보다 우수할 수 있지만 사후 처리에는 시간이 많이 걸릴 수 있습니다. 이것이 바로 이 두 가지 모니터링 방법을 조합한 이유입니다.

2.2.3. 통합 모니터링

위 섹션을 읽은 후 능동 모니터링과 수동 모니터링을 결합하는 것이 첫 번째 또는 두 번째 모니터링을 별도로 사용하는 것보다 더 나은 방법이라는 결론에 안전하게 도달할 수 있습니다. 결합된 기술은 수동 및 능동 모니터링 환경의 장점을 모두 활용합니다. 결합된 모니터링 기술을 대표하는 두 가지 새로운 기술이 아래에 설명되어 있습니다. 이는 "네트워크 끝의 리소스 보기"(WREN) 및 "사용자 정의 구성 네트워크 모니터"(SCNM)입니다.

2.2.3.1. 네트워크 끝의 리소스 보기(WREN)

WREN은 능동 및 수동 모니터링 기술을 조합하여 사용하여 트래픽이 적을 때는 적극적으로 데이터를 처리하고 트래픽이 많을 때는 수동적으로 데이터를 처리합니다. 소스와 수신자 모두의 트래픽을 살펴보므로 보다 정확한 측정이 가능합니다. WREN은 애플리케이션에서 생성된 트래픽의 패킷 추적을 사용하여 사용 가능한 처리량을 측정합니다. WREN은 핵심 고속 패킷 처리 계층과 사용자 수준 추적 분석기의 두 계층으로 나뉩니다.

핵심 고속 패킷 처리 계층은 들어오고 나가는 패킷과 관련된 정보를 얻는 역할을 담당합니다. 쌀. 도 6은 각 패킷별로 수집된 정보의 목록을 보여준다. 이러한 특성을 수집하기 위해 Web100에 버퍼가 추가됩니다. 버퍼는 두 개의 시스템 호출을 사용하여 액세스됩니다. 한 번의 호출은 추적을 시작하고 이를 수집하는 데 필요한 정보를 제공하는 반면, 두 번째 호출은 커널에서 추적을 반환합니다.

쌀. 6. 패킷 추적의 주요 수준에서 수집된 정보

패킷 추적 개체- 서로 다른 기계 간의 계산을 조정할 수 있습니다. 한 시스템은 추적하는 일정 범위의 패킷 처리를 시작하기 위해 나가는 패킷의 헤더에 플래그를 설정하여 다른 시스템을 트리거합니다. 그러면 다른 컴퓨터는 헤더에 유사한 플래그가 설정된 모든 패킷을 추적합니다. 이러한 조정을 통해 통신 및 이들 사이에서 발생하는 상황에 관계없이 유사한 패킷에 대한 정보가 각 엔드포인트에 저장됩니다.

사용자 수준 추적 분석기는 WREN 환경의 또 다른 수준입니다. 이는 모든 패킷 추적을 시작하고, 반환된 데이터를 운영자 커널 수준에서 수집 및 처리하는 구성 요소입니다. 설계상 사용자 수준 구성 요소는 항상 패킷 추적 개체에서 정보를 읽을 필요가 없습니다. 추적이 완료된 후 즉시 분석하여 실시간으로 결론을 내릴 수도 있고 추가 분석을 위해 데이터를 저장할 수도 있습니다.

트래픽이 적으면 WREN은 측정 스트림의 순서를 유지하면서 네트워크에 트래픽을 적극적으로 주입합니다. 수많은 연구 끝에 WREN은 과포화 및 비과포화 환경에서 유사한 측정값을 제공하는 것으로 나타났습니다.

현재 WREN 구현에서는 사용자가 시작한 추적만 캡처하도록 강요되지 않습니다. 어떤 사용자라도 다른 사용자의 애플리케이션 트래픽을 모니터링할 수 있지만 다른 사용자의 추적을 통해 얻을 수 있는 정보는 제한되어 있습니다. 숫자의 순서와 확인만 얻을 수 있지만 패킷에서 실제 데이터 세그먼트를 얻을 수는 없습니다.

전반적으로 WREN은 능동 및 수동 모니터링을 모두 활용하는 매우 유용한 설정입니다. 이 기술은 개발 초기 단계에 있지만 WREN은 관리자에게 네트워크 모니터링 및 분석에 유용한 리소스를 제공할 수 있습니다. SCNM(자체 구성 네트워크 모니터)은 능동 및 수동 모니터링 기술을 모두 사용하는 또 다른 도구입니다.

2.2.3.2. 자체 구성 네트워크 모니터(SCNM)

SCNM은 수동 및 능동 측정의 조합을 사용하여 레이어 3 침투, 출구 라우터 및 기타 중요한 네트워크 모니터링 지점에 대한 정보를 수집하는 모니터링 도구입니다. SCNM 환경에는 하드웨어와 소프트웨어 구성 요소가 모두 포함되어 있습니다.

하드웨어는 네트워크의 중요한 지점에 설치됩니다. 패킷 헤더를 수동적으로 수집하는 역할을 담당합니다. 소프트웨어는 네트워크 끝점에서 실행됩니다. 쌀. 아래의 그림 7은 SCNM 환경의 소프트웨어 구성 요소를 보여줍니다.

쌀. 7. SCNM 소프트웨어 구성 요소

소프트웨어는 네트워크 모니터링을 시작하는 데 사용되는 활성화된 패킷을 생성하고 전송하는 역할을 담당합니다. 사용자는 모니터링 및 수집을 위해 수신하려는 패킷에 대한 세부 정보가 포함된 활성화 패킷을 네트워크에 보냅니다. 모든 호스트가 패킷 스니핑에 열려 있다고 가정하면 사용자는 SCNM 호스트의 위치를 알 필요가 없습니다. 활성화 패키지 내에 존재하는 정보를 기반으로 필터는 엔드포인트에서도 실행되는 데이터 수집 흐름에 배치됩니다.. 필터와 일치하는 네트워크 및 전송 계층 패킷 헤더가 수집됩니다. 필터는 다른 애플리케이션 패킷을 수신하는 경우 정확히 지정된 시간 후에 자동으로 시간 초과됩니다. SCNM 호스트에서 실행되는 패킷 샘플링 서비스는 수신된 요청 순서대로 tcpdump 명령(패킷 샘플링 프로그램과 유사)을 사용하고 요청과 일치하는 트래픽을 기록합니다.

패시브 모니터링 도구를 통해 문제가 식별되면 액티브 모니터링 도구를 통해 트래픽이 생성될 수 있으므로 추가 데이터를 수집하여 문제를 추가로 조사할 수 있습니다. 도중에 모든 라우터의 네트워크를 통해 이 모니터를 배포함으로써 문제가 있는 네트워크 섹션만 검사할 수 있습니다.

SCNM은 주로 관리자가 설치하고 사용하도록 만들어졌습니다. 그러나 일반 사용자는 이 기능 중 일부를 사용할 수 있습니다. 일반 사용자는 SCNM 모니터링 환경의 일부를 사용할 수 있지만 자신의 데이터만 볼 수 있습니다.

결론적으로 SCNM은 능동 및 수동 방법을 모두 사용하여 관리자가 네트워크를 모니터링하고 분석하는 데 도움을 주는 또 다른 하이브리드 모니터링 기술입니다.

3. 결론

네트워크 모니터링에 사용할 독점 도구를 선택할 때 관리자는 먼저 수년간 사용되어 온 잘 확립된 시스템을 사용할지 아니면 새로운 시스템을 사용할지 결정해야 합니다. 기존 시스템이 더 적합한 솔루션이라면 NetFlow가 가장 유용한 도구입니다. 이 유틸리티와 함께 구문 분석된 데이터 패킷을 사용하여 데이터를 보다 사용자 친화적인 방식으로 표시할 수 있습니다. 그러나 관리자가 새로운 시스템을 시험해 볼 준비가 되어 있다면 WREN이나 SCNM과 같은 결합 모니터링 솔루션을 사용하는 것이 가장 좋은 방향입니다.

네트워크 모니터링 및 분석은 시스템 관리자의 작업에 매우 중요합니다. 관리자는 회사 내에서 단절되지 않은 생산성과 기존 공공 서비스와의 통신을 위해 네트워크를 순서대로 유지해야 합니다. 위에 설명된 정보를 바탕으로 네트워크 관리자의 일상적인 네트워크 모니터링 및 분석을 지원하는 데에는 다양한 라우터 기반 및 비라우터 기반 기술이 적합합니다. 이 기사에서는 여러 라우터 기반 기술의 예인 SNMP, RMON 및 Cisco NetFlow에 대해 간략하게 설명합니다. 이 기사에서 논의되는 라우터 기반이 아닌 기술의 예로는 능동 모니터링, 수동 모니터링 및 이 둘의 조합이 있습니다.

47.9K많은 네트워크 관리자는 네트워크 트래픽을 분석하여 해결할 수 있는 문제에 자주 직면합니다. 그리고 여기서 우리는 트래픽 분석기와 같은 개념을 접하게 됩니다. 그래서 그것은 무엇입니까?

NetFlow 분석기 및 수집기는 네트워크 트래픽 데이터를 모니터링하고 분석하는 데 도움이 되는 도구입니다. 네트워크 프로세스 분석기를 사용하면 채널 처리량을 감소시키는 장치를 정확하게 식별할 수 있습니다. 그들은 시스템에서 문제 영역을 찾고 네트워크의 전반적인 효율성을 향상시키는 방법을 알고 있습니다.

용어 " 넷플로우"는 IP 트래픽 정보를 수집하고 네트워크 트래픽을 모니터링하도록 설계된 Cisco 프로토콜을 나타냅니다. NetFlow는 스트리밍 기술의 표준 프로토콜로 채택되었습니다.

NetFlow 소프트웨어는 라우터에서 생성된 흐름 데이터를 수집 및 분석하여 사용자에게 친숙한 형식으로 제공합니다.

다른 여러 네트워크 장비 공급업체에는 모니터링 및 데이터 수집을 위한 자체 프로토콜이 있습니다. 예를 들어, 매우 존경받는 또 다른 네트워크 장치 공급업체인 Juniper는 자사의 프로토콜을 " J-플로우". HP와 Fortinet은 " 에스플로우". 프로토콜은 다르게 호출되지만 모두 비슷한 방식으로 작동합니다. 이 기사에서는 Windows용 10가지 무료 네트워크 트래픽 분석기와 NetFlow 수집기를 살펴보겠습니다.

SolarWinds 실시간 NetFlow 트래픽 분석기

무료 NetFlow 트래픽 분석기는 무료로 다운로드할 수 있는 가장 인기 있는 도구 중 하나입니다. 다양한 방법으로 데이터를 정렬하고 태그를 지정하고 표시할 수 있는 기능을 제공합니다. 이를 통해 네트워크 트래픽을 편리하게 시각화하고 분석할 수 있습니다. 이 도구는 유형 및 기간별로 네트워크 트래픽을 모니터링하는 데 적합합니다. 또한 테스트를 실행하여 다양한 애플리케이션이 소비하는 트래픽의 양을 확인합니다.

이 무료 도구는 하나의 NetFlow 모니터링 인터페이스로 제한되며 60분의 데이터만 저장합니다. 이 Netflow 분석기는 사용할 가치가 있는 강력한 도구입니다.

콜라소프트 캡사 프리

이 무료 LAN 트래픽 분석기는 300개 이상의 네트워크 프로토콜을 식별 및 모니터링하고 사용자 정의 보고서를 생성할 수 있도록 해줍니다. 이메일 모니터링 및 시퀀스 차트가 포함되어 있습니다. TCP 동기화, 이 모든 것이 하나의 사용자 정의 가능한 패널에 수집됩니다.

다른 기능으로는 네트워크 보안 분석이 있습니다. 예를 들어 DoS/DDoS 공격, 웜 활동 및 ARP 공격 탐지를 추적합니다. 패킷 디코딩 및 정보 표시, 네트워크의 각 호스트에 대한 통계 데이터, 패킷 교환 제어 및 흐름 재구성. Capsa Free는 Windows XP의 32비트 및 64비트 버전을 모두 지원합니다.

설치를 위한 최소 시스템 요구 사항: 2GB RAM 및 2.8GHz 프로세서. 또한 인터넷에 이더넷으로 연결되어 있어야 합니다( NDIS 3 규격 이상), 혼합 모드 드라이버가 포함된 고속 이더넷 또는 기가비트. 이를 통해 이더넷 케이블을 통해 전송된 모든 패킷을 수동적으로 캡처할 수 있습니다.

화난 IP 스캐너

빠르고 사용하기 쉬운 오픈 소스 Windows 트래픽 분석기입니다. 설치가 필요하지 않으며 Linux, Windows 및 Mac OSX에서 사용할 수 있습니다. 이 도구는 단순히 각 IP 주소를 ping하는 방식으로 작동하며 MAC 주소 확인, 포트 스캔, NetBIOS 정보 제공, Windows 시스템에서 인증된 사용자 확인, 웹 서버 검색 등을 수행할 수 있습니다. 그 기능은 Java 플러그인을 사용하여 확장됩니다. 스캔 데이터는 CSV, TXT, XML 파일로 저장할 수 있습니다.

ManageEngine NetFlow 분석기 전문가

ManageEngines NetFlow 소프트웨어의 모든 기능을 갖춘 버전입니다. 이는 분석 및 데이터 수집을 위한 전체 기능 세트를 갖춘 강력한 소프트웨어입니다. 실시간으로 채널 처리량을 모니터링하고 임계값에 도달하면 경고하여 프로세스를 빠르게 관리할 수 있습니다. 또한 리소스 사용량, 애플리케이션 및 프로토콜 모니터링 등에 대한 요약 데이터를 제공합니다.

Linux 트래픽 분석기의 무료 버전을 사용하면 30일 동안 제품을 무제한으로 사용할 수 있으며 그 이후에는 두 개의 인터페이스만 모니터링할 수 있습니다. NetFlow analyzer ManageEngine의 시스템 요구 사항은 유량에 따라 다릅니다. 초당 0~3000 스레드의 최소 흐름 속도에 대한 권장 요구 사항은 2.4GHz 듀얼 코어 프로세서, 2GB RAM 및 250GB의 사용 가능한 하드 드라이브 공간입니다. 모니터링할 흐름의 속도가 증가함에 따라 요구 사항도 증가합니다.

그 친구

이 애플리케이션은 MikroTik에서 개발한 인기 있는 네트워크 모니터입니다. 모든 장치를 자동으로 검색하고 네트워크 맵을 다시 생성합니다. Dude는 다양한 장치에서 실행되는 서버를 모니터링하고 문제가 발생하면 경고합니다. 다른 기능으로는 새 장치의 자동 검색 및 표시, 맞춤형 지도 생성 기능, 원격 장치 관리용 도구에 대한 액세스 등이 있습니다. Windows, Linux Wine 및 MacOS Darwine에서 실행됩니다.

JDSU 네트워크 분석기 고속 이더넷

이 트래픽 분석 프로그램을 사용하면 네트워크 데이터를 빠르게 수집하고 볼 수 있습니다. 이 도구는 등록된 사용자를 보고, 개별 장치의 네트워크 대역폭 사용량 수준을 확인하고, 오류를 신속하게 찾아 수정하는 기능을 제공합니다. 또한 실시간으로 데이터를 캡처하고 분석합니다.

이 애플리케이션은 관리자가 트래픽 이상 현상을 모니터링하고 데이터를 필터링하여 대량의 데이터를 선별하는 등의 작업을 수행할 수 있는 매우 상세한 그래프와 테이블 생성을 지원합니다. 숙련된 관리자는 물론 초보 전문가를 위한 이 도구를 사용하면 네트워크를 완벽하게 제어할 수 있습니다.

플릭서 스크루티나이저

이 네트워크 트래픽 분석기를 사용하면 네트워크 트래픽을 수집 및 종합적으로 분석하고 오류를 빠르게 찾아 수정할 수 있습니다. Scrutinizer를 사용하면 시간 간격, 호스트, 애플리케이션, 프로토콜 등을 포함하여 다양한 방법으로 데이터를 정렬할 수 있습니다. 무료 버전을 사용하면 무제한의 인터페이스를 제어하고 24시간 동안의 활동에 대한 데이터를 저장할 수 있습니다.

와이어샤크

Wireshark는 Linux, Windows, MacOS X, Solaris 및 기타 플랫폼에서 실행할 수 있는 강력한 네트워크 분석기입니다. Wireshark를 사용하면 GUI를 사용하여 캡처된 데이터를 보거나 TTY 모드 TShark 유틸리티를 사용할 수 있습니다. 해당 기능에는 VoIP 트래픽 수집 및 분석, 이더넷 실시간 표시, IEEE 802.11, Bluetooth, USB, 프레임 릴레이 데이터, XML, PostScript, CSV 데이터 출력, 암호 해독 지원 등이 포함됩니다.

시스템 요구 사항: Windows XP 이상, 최신 64/32비트 프로세서, 400Mb RAM 및 300Mb 여유 디스크 공간. Wireshark NetFlow 분석기는 네트워크 관리자의 작업을 크게 단순화할 수 있는 강력한 도구입니다.

패슬러 PRTG

이 트래픽 분석기는 사용자에게 LAN, WAN, VPN, 애플리케이션, 가상 서버, QoS 및 환경 모니터링 지원과 같은 많은 유용한 기능을 제공합니다. 다중 사이트 모니터링도 지원됩니다. PRTG는 SNMP, WMI, NetFlow, SFlow, JFlow 및 패킷 분석은 물론 가동 시간/가동 중지 시간 모니터링 및 IPv6 지원을 사용합니다.

무료 버전을 사용하면 30일 동안 센서를 무제한으로 사용할 수 있으며, 그 후에는 최대 100개까지만 무료로 사용할 수 있습니다.

n프로브

모든 기능을 갖춘 오픈 소스 NetFlow 추적 및 분석 애플리케이션입니다.

nProbe는 IPv4 및 IPv6, Cisco NetFlow v9/IPFIX, NetFlow-Lite를 지원하며 VoIP 트래픽 분석, 흐름 및 패킷 샘플링, 로그 생성, MySQL/Oracle 및 DNS 활동 등을 위한 기능을 포함합니다. Linux 또는 Windows에서 트래픽 분석기를 다운로드하고 컴파일하는 경우 애플리케이션은 무료입니다. 설치 실행 파일은 캡처 크기를 2000 패킷으로 제한합니다. nProbe는 교육 기관은 물론 비영리 및 과학 기관에게도 완전 무료입니다. 이 도구는 64비트 버전의 Linux 및 Windows 운영 체제에서 작동합니다.

10개의 무료 NetFlow 트래픽 분석기 및 수집기 목록은 소규모 사무실 네트워크 또는 대규모 다중 사이트 기업 WAN의 모니터링 및 문제 해결을 시작하는 데 도움이 됩니다.

이 문서에 제시된 각 애플리케이션을 사용하면 네트워크 트래픽을 모니터링 및 분석하고, 사소한 오류를 감지하고, 보안 위협을 나타낼 수 있는 대역폭 이상을 식별할 수 있습니다. 또한 네트워크, 트래픽 등에 대한 정보를 시각화합니다. 네트워크 관리자는 이러한 도구를 보유하고 있어야 합니다.

이 출판물은 "라는 기사를 번역한 것입니다. Windows용 최고의 무료 Netflow 분석기 및 수집기 Top 10", 친절한 프로젝트 팀이 준비한

경우에 따라 네트워크 트래픽 분석은 호스트 및 네트워크 세그먼트의 네트워크 스택 기능 문제를 감지하는 데 사용됩니다. 전송된 프레임, 네트워크 패킷, 네트워크 연결, 데이터그램 및 애플리케이션 프로토콜 수준에서 네트워크 작동을 표시(듣기)하고 분석할 수 있는 도구가 있습니다..

에 따라 상황에서는 네트워크 트래픽을 수신하는 노드의 트래픽과 네트워크 세그먼트, 라우터 포트 등의 트래픽을 모두 진단에 사용할 수 있습니다.. 고급 트래픽 차단 기능은 다음을 기반으로 합니다. "난잡한" 모드네트워크 어댑터 작동: 모든 프레임이 처리됩니다(정상 작동에서와 같이 특정 MAC 주소 및 브로드캐스트로 향하는 프레임뿐만 아니라)..

이더넷 네트워크에는 트래픽 수신을 위한 다음과 같은 기본 기능이 있습니다.

- 허브 기반 네트워크에서는 모든 충돌 도메인 트래픽을 모든 네트워크 스테이션에서 사용할 수 있습니다..

- 네트워크 스테이션 스위치를 기반으로 하는 네트워크에서는 해당 트래픽은 물론 이 세그먼트의 모든 브로드캐스트 트래픽을 사용할 수 있습니다..

- 일부 관리형 스위치에는 특정 포트에서 모니터링 포트로 트래픽을 복사하는 기능이 있습니다.(“미러링”, 포트 모니터링).

- 네트워크 연결을 끊고 별도의 포트로 연결 트래픽을 전송하는 특수 수단(커플러)을 사용합니다.

- 허브가 있는 "트릭"- 트래픽을 청취해야 하는 스위치 포트는 허브를 통해 켜지고, 모니터 노드도 허브에 연결됩니다(이 경우 대부분의 경우 네트워크 연결 성능이 저하됩니다).

프로그램이 있습니다 ( 네트워크 모니터 또는 분석기, 스니퍼)는 네트워크 트래픽을 수신하고(무차별 모드 포함) 이를 표시하거나 파일에 쓰는 기능을 구현합니다. 또한 분석 소프트웨어는 규칙을 기반으로 트래픽을 필터링하고, 프로토콜을 디코딩(해독)하고, 통계를 읽고, 일부 문제를 진단할 수 있습니다.

메모: 네트워크 트래픽 분석을 위한 기본 도구로 적합합니다. 그래픽 환경무료 패키지입니다 와이어샤크[43], Windows 및 일부 Linux 배포판의 저장소에서 사용할 수 있습니다.

tcpdump 유틸리티

tcpdump 콘솔 유틸리티는 대부분의 Unix 시스템에 포함되어 있으며 이를 통해 네트워크 트래픽을 가로채고 표시할 수 있습니다[44]. 이 유틸리티는 이식 가능한 C/C++ 라이브러리인 libpcap을 사용하여 네트워크 트래픽을 캡처합니다.

Debian에 tcpdump를 설치하려면 다음 명령을 사용할 수 있습니다.

# apt-get 설치 tcpdump

이 유틸리티를 실행하려면 권한이 있어야 합니다. 수퍼유저(특히 네트워크 어댑터를 "무차별" 모드로 전환해야 하기 때문에) 일반적으로 명령 형식은 다음과 같습니다.

tcpdump<опции> <фильтр-выражение>

콘솔 출력의 경우 헤더 설명(해독된 데이터) 가로채는 패킷의 경우 트래픽 분석을 위한 인터페이스를 지정해야 합니다(옵션 -i):

# tcpdump -i eth0

IP 주소를 도메인 이름으로 변환하는 것을 비활성화할 수 있습니다(대량의 트래픽으로 인해 DNS 서버에 대한 많은 요청이 생성되므로) - 옵션 -n:

# tcpdump -n -i eth0

링크 수준 데이터(예: mac 주소 등)를 출력하려면 -e 옵션을 사용합니다.

# tcpdump -en -i eth0

추가 정보 인쇄(예: TTL, IP 옵션) - 옵션 -v:

# tcpdump -ven -i eth0

캡처된 패킷의 크기 늘리기(기본적으로 68바이트 이상) - 크기를 나타내는 옵션 -s(-s 0 - 전체 패킷 캡처):

파일에 쓰기(직접 패키지 - "dump") - 파일 이름을 나타내는 옵션 -w:

# tcpdump -w traf.dump

파일에서 패키지 읽기 - 옵션 - r 파일 이름 지정:

# tcpdump -r traf.dump

기본적으로 tcpdump는 무차별 모드로 실행됩니다. -p 스위치는 tcpdump에게 해당 호스트로 향하는 트래픽만 가로채도록 지시합니다.

tcpdump 필터 스위치 및 형식에 대한 자세한 내용은 참조 설명서(man tcpdump)를 참조하세요.

tcpdump를 사용한 네트워크 인터페이스 및 네트워크 수준의 트래픽 분석

이더넷 프레임을 할당하기 위해 다음 tcpdump 구성이 사용됩니다(일반 보기):

tcpdump 에테르(src | dst | 호스트) MAC_ADDRESS

여기서 src는 소스 MAC 주소입니다. 일광- 대상 MAC 주소, 호스트 - src 또는 일광, 방송 트래픽을 강조하는 데에도 사용됩니다.