Създаване на AltDS

Създаването на AltDS е много лесно. За да направим това, ще използваме командния ред. Първо, нека създадем базов файл, към който ще прикачим нашите потоци.C:\>echo Просто текстов файл на план>sample.txtC:\>напишете sample.txt

Просто текстов файл с план

След това ще използваме двоеточие като оператор, за да покажем, че ще използваме AltDS:

C:\\>echo Не можете да ме видите>sample.txt:secret.txt

Можете да използвате следните команди, за да видите съдържанието:

C:\още< sample.txt:secret.txt

или

C:\notepad sample.txt:secret.txt

Ако всичко работи добре, ще видите текста: Не можете да ме видите, но когато се отвори от Explorer, този текст няма да се вижда. Можете да прикачите AltDS не само към файл, но и към папка това, създайте папка и прикачете някакъв текст:

C:\>md неща

C:\>cd неща

C:\stuff>echo Скриване на нещата в stuff>:hide.txt

C:\материали>реж

Том в устройство C няма етикет.

Серийният номер на тома е 40CC-B506Директория на C:\stuff

28.09.2004 г. 10:19 ч.

28.09.2004 г. 10:19 ч…

0 Файл(ове) 0 байта2 Dir(s) 12 253 208 576 байта безплатно

C:\stuff>notepad:hide.txt

Вече знаете как да преглеждате и редактирате прикачен AltDS с помощта на Notepad, както и как да го прикачите към файлове и папки.

Скриване и стартиране на приложения

Скриването на приложения с помощта на AltDS е толкова лесно, колкото скриването на тестови файлове. Първо, нека създадем основния файл отново:След това нека поставим нашето приложение в поток, например използвах notepad.exe:

C:\WINDOWS>тип notepad.exe>test.txt:note.exe

Сега нека се уверим, че нашият файл съдържа същия текст:

C:\WINDOWS>напишете test.txt

Тест

И сега забавната част, нека стартираме нашето скрито приложение:

C:\WINDOWS>start .\test.txt:note.exe

C:\WINDOWS>

Тъй като тази статия не е пълен превод на взетата статия, тя е форматирана като проста тема. Допълнителни техники можете да намерите на предоставената връзка.

UPD:

Помощни програми за работа с AltDS (списък, взет от статията, свързана по-горе):

LADS - Списък на алтернативни потоци от данни от Франк Хейне

www.heysoft.de/Frames/f_sw_la_en.htm

Streams.exe от SysInternals.

DIR /B C:\WINDOWS\System32\*.SCR

DIR /B C:\WINDOWS\System32\*.* |FIND /i ".SCR"

Опишете подробно предназначението на параметрите на всяка команда (не забравяйте, че за всяка команда можете да извикате помощ с клавиша /?). Моля, обърнете внимание, че едни и същи клавиши може да имат различни ефекти за различни команди.

4.1.8. NTFS* файлови потоци

Файловата система NTFS поддържа файлови потоци - алтернативни потоци от данни. Всъщност файловите потоци са комбинация от няколко файла в една група с едно общо име на файл (всеки поток има свое допълнително име). В групата има основен поток от данни, с който повечето програми работят като файл, и допълнителни наименувани потоци, които не се показват с нормални средства. По време на файлови операции на копиране, преместване, изтриване и т.н., в NTFS операцията се извършва върху цялата група. Когато използвате някои архиватори и копирате файлове, съдържащи алтернативни потоци на FAT дял, тези потоци може да бъдат загубени. Технически, алтернативните потоци се използват за допълване на файл с информация, без да се променя съдържанието на основния поток и без да се създават допълнителни файлове, които могат да бъдат загубени.

Алтернативните потоци се използват от антивирусите за запазване на информация за файл („пръстов отпечатък“, контролна сума) за откриване на промени във файла във времето. Клиентите за споделяне на файлове с Direct Connect (DC++) могат да съхраняват хеш резултати (изчисления на контролна сума) за големи файлове, които се използват, когато даден файл се премества и повторно хешира, което значително ускорява актуализирането на списъка.

В бъдеще библиотечните програми, филмотеките и аудио библиотеките могат да използват алтернативни потоци, за да съхраняват, заедно с документи, потоци от обложки, аудио записи, описания и на различни езици. Алтернативните потоци позволяват прикачването на „секретни“ данни, което е потенциална опасност.

Можете да видите информация за потоци с помощта на командата STREAMS25, програмата NTFS Stream Explorer26, с помощта на модули за разширение на файловия мениджър27 в Windows 7, командата dir /r показва списък на всички потоци за посочените обекти (можете също да използвате допълнителни ключове с); командата dir).

Когато записвате файлове от интернет, по подразбиране към файла в NTFS се добавя поток Zone.Identifier 28, който има ini файлов формат и обикновено съдържа текста:

Параметърът ZoneId с номер означава зоната, от която е пристигнал файлът на компютъра; номерът на зоната се взема от настройките на зоната за сигурност ( Контролен панел/интернет настройки(Мрежа и интернет / Свойства на браузъра -

Zera )/раздел Защита). Допустими са следните стойности29: 0 – локален компютър

1 – интранет (локална мрежа, домейн)

2 – доверен източник

3 – Интернет

4 – недоверен източник

Ако стойността е 3, системата ще издаде предупреждение „ Не може да се провери

разкъсайте издателя. Наистина ли искате да стартирате тази програма?"

В долната част на съобщението има квадратче за отметка " Винаги питайте, когато отваряте този файл", премахването на което премахва потока Zone.Identifier. Ако ZoneId съдържа стойност 4, ще се появи предупреждение " Тези файлове не могат да бъдат отворени. Настройките за интернет защита ви попречиха да отворите

25 потока (http://technet.microsoft.com/ru-ru/sysinternals/bb897440)

26 NTFS Stream Explorer, програма за работа с NTFS потоци (http://hex.pp.ua/ntfs-stream-explorer.php)

27 Информация за файла NTFS

(http://forum.farmanager.com/viewtopic.php?t=2050)

28 Можете да деактивирате създаването на блокираща нишка за файлове в редактора на локални групови правила (gpedit.msc):Потребителска конфигурация

/ Административни шаблони / Компоненти на Windows / Мениджър на прикачени файлове / Премахване на информация за зоната на произход на прикачените файлове.

29 Zone.Identifier поток (http://hex.pp.ua/Zone.Identifier.php)

един или повече файлове" и отварянето на файлове е блокирано. Когато отворите прозореца Свойства в Explorer за файл, получен от Интернет, бутонът Деблокиране се появява в долната част на раздела Общи и

„Внимание: Този файл идва от друг компютър и може да е бил блокиран, за да защити компютъра ви“ “, натискане на бутон Unblock премахва потока Zone.Identifier.

С помощта на интернет браузър изтеглете файла STREAMS.zip (можете да изтеглите всеки малък файл, като посочите името му в командата по-долу), запазете го в главната папка на устройството F:, прегледайте съдържанието на потока Zone.Identifier с командата:

ПОВЕЧЕ ▼< F:\Streams.zip:Zone.Identifier

Отворете прозореца Свойства в Explorer (Alt+Enter или командата от контекстното меню Свойства) за изтегления файл, в раздела Общи щракнете върху бутона Деблокиране и повторете предишната команда в конзолата.

Създайте тестов файл с команда, която пренасочва текста на оператора за извеждане на текст, добавете алтернативен поток, вижте резултата:

ECHO Основен текст > F:\M.TXT

ECHO Скрит текст > F:\M.TXT:Secret.TXT

ТИП F:\M.TXT

ПОВЕЧЕ ▼< F:\M.TXT:Secret.TXT

Алтернативен текстов поток може да бъде зареден в бележника:

БЕЛЕЖНИК F:\M.TXT:Secret.TXT

Могат също да се създават алтернативни потоци за папки и системни файлове30.

Потоците също се използват за съхраняване на разширени атрибути31.

30 Скрито съхранение на данни в потоци на файла $Repair в системната директория $RmMetadata (http://hex.pp.ua/RmMetadata.php)

31 Разширени NTFS и FAT16 атрибути

(http://hex.pp.ua/extended-attributes.php) 53

Алтернативни потоци от данни в NTFS

Файловата система NTFS има много интересни функции, една от които е наличието на алтернативни потоци от данни (Alternate Data Stream, ADS). Тяхната същност е, че всеки файл в NTFS е набор от потоци, в които се съхраняват данни. По подразбиране всички данни са в основния поток, но ако е необходимо, към файла могат да се добавят допълнителни, алтернативни потоци от данни.

Забележка.Алтернативните потоци от данни в NTFS се появиха отдавна, още в Windows NT. Те са създадени за съвместимост с файловата система HFS, след което са използвани в MacOS. HFS съхранява файлови данни в специален поток от ресурси.

Файловете в NTFS са разделени на атрибути, един от които е $DATA или атрибут на данни. Потоците са допълнителни свойства на атрибута $DATA. По подразбиране има една основна нишка $DATA:″″. Както можете да видите, няма име, така се нарича без име. Можете също така да създадете допълнителни именувани потоци, ако желаете, например. $DATA:″Поток1″. Всеки файл в NTFS може да има няколко потока от данни, съдържащи различни, несвързани данни.

Всички данни, записани във файла, по подразбиране завършват в основния поток от данни. Когато отворим файл, виждаме точно основния поток, докато алтернативните потоци са скрити от потребителя и не се показват с нормални средства. Те не могат да се видят по стандартен начин, въпреки че някои програми могат да четат данните, скрити в тях. Можете също да използвате командния ред, за да работите с потоци.

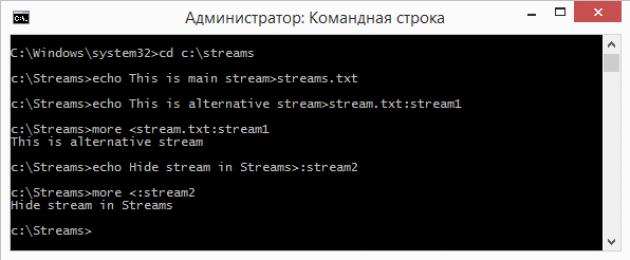

Например, нека отворим конзолата и използваме командата echo, за да създадем текстов файл streams.txt и да напишем текста в него:

echo Това е main stream>streams.txt

И със следната команда ще напишем текста в алтернативния поток stream1:

echo Това е алтернативен поток>streams.txt:stream1

Ако сега отворим файла streams.txt във всеки текстов редактор, ще видим само първия запис, текстът „Това е алтернативен поток“ ще остане скрит. Можете да прочетете информацията, скрита в stream1, с командата:

Повече ▼ Алтернативни потоци могат да се добавят не само към отделни файлове, но и към директории. Например, нека добавим алтернативен поток stream2, съдържащ текста „Скриване на потока в потоци“ към текущата директория на потоци: echo Скриване на потока в Streams>:stream2 И изведете stream2 със следната команда: Повече ▼<:stream2

Съдържанието на алтернативен поток може да се отвори не само в конзолата. Например Notepad може също така да има достъп до данни, скрити в потоци, ако посочите името на алтернативен поток в името на файла, разделени с двоеточие. Нека повторим предишния пример, леко променяйки името на потока на stream1.txt: echo Това е алтернативен поток>streams.txt:stream1.txt И отворете алтернативен поток в бележника с командата: бележник streams.txt:stream1.txt Забележка.Стандартният Notepad изисква txt разширение в името на потока, в противен случай няма да може да го отвори. По-усъвършенстваните редактори, като Notepad++, могат да показват съдържанието на алтернативен поток, независимо от името му. Наличието на алтернативни потоци за файл не се показва по никакъв начин в Explorer и други файлови мениджъри. За да ги намерите, най-лесно е да използвате командата реж./Р(започвайки с Windows Vista), който показва всички потоци от данни, включително алтернативни. Може би си мислите, че алтернативните потоци са ограничени до текстови данни. Това изобщо не е вярно и абсолютно всяка информация може да се съхранява в алтернативни потоци. Например, нека създадем файл picture.txt и добавим потока pic1.jpg към него, в който ще поставим изображението със същото име: echo Picture>picture.txt Така външно имаме обикновен текстов файл и за да отворим изображение от алтернативен поток в графичния редактор на Paint, използваме командата: mspaint picture.txt:pic1.jpg По подобен начин можете да добавяте всякакви данни към всякакъв тип файл – добавяне на изображения към текстови файлове, добавяне на текстова информация към медийни файлове и т.н. Интересното е, че алтернативното съдържание не увеличава видимия размер на файла, например добавяне на 30GB HD видео към 1kB текстов файл, Explorer пак ще показва размера на файла като 1kB. Можете също да скриете изпълними файлове в алтернативни потоци. Например вземете файла test.txt и добавете приложението Notepad (notepad.exe) към алтернативния поток note.exe: въведете notepad.exe>test.txt:note.exe И за да стартираме скрит бележник, ще използваме командата: стартирайте .\test.txt:note.exe Между другото, някои злонамерени програми се възползват от тази възможност, като добавят изпълним код към алтернативни NTFS потоци. Има няколко помощни програми на трети страни за работа с алтернативни потоци, като конзолната програма Streams от Sysinternals. Може да открие наличието на алтернативни нишки и да ги премахне. Помощната програма не изисква инсталация, просто я разопаковайте и стартирайте. Например, нека проверим наличието на потоци в папката Streams с командата: Streams.exe -s C:\Streams И премахнете алтернативни потоци от файла streams.txt: Streams.exe -d C:\Streams\streams.txt PowerShell може да работи и с алтернативни потоци – да създава, открива, показва тяхното съдържание и дори да ги изтрива. Например, нека създадем текстов файл: Нов елемент -Тип файл -Път C:\Streams\stream.txt Нека добавим запис към основната тема: Set-Content -Path C:\Streams\stream.txt -Value ″Main stream″ И към алтернативен поток, наречен Second: Set-Content -Path C:\Streams\stream.txt -Value ″Second stream″ -Stream Second След това ще изведем съдържанието на main Get-Content -Path C:\Streams\stream.txt и алтернативни потоци: Get-Content -Path C:\Streams\stream.txt -Stream Second За да откриете наличието на алтернативни потоци, можете да използвате командата: Get-Item -Path C:\Streams\stream.txt -Stream * И можете да премахнете ненужните нишки с командата: Remove-Item -Path C:\Streams\streams.txt -Stream * Алтернативните потоци се използват както от самия Windows, така и от някои програми. Например Internet Explorer разделя мрежата на 4 зони за сигурност и при изтегляне на файлове добавя тагове към тях, които съдържат информация за зоната, от която са изтеглени. Тези етикети се съхраняват в алтернативен поток и представляват число от 0 до 4: Интернет (3) За да се уверите в това, нека отидем в папката за изтегляне, вземете файл, изтеглен от интернет, и го проверете за наличието на алтернативни потоци. Както можете да видите, той съдържа нишка с име Zone.Identifier, който съдържа низа ZoneID=3. Това означава, че файлът принадлежи към ненадеждна интернет зона и трябва да внимавате, когато го отваряте. Някои програми, като Word, четат тези данни, когато отворите файла и издават съответно предупреждение. Също така, инфраструктурата за класификация на файлове (FCI) се основава на използването на алтернативни потоци. Сред програмите на трети страни, някои антивирусни програми използват алтернативни потоци; по-специално Kaspersky Anti-Virus съхранява в тях контролната сума, получена в резултат на сканирането. Използването на алтернативни потоци обаче не се ограничава до това; сами можете да ги измислите. Например, с тяхна помощ можете да скриете лична информация от любопитни очи. Файловете, съдържащи алтернативни потоци, могат да бъдат свободно копирани или прехвърляни от диск на диск, всички потоци ще бъдат копирани заедно с файла. И все пак, когато използвате алтернативни потоци, трябва да запомните, че те са строго свързани с файловата система NTFS. За да ги използвате, файловете трябва да се намират на NTFS дискове, така че можете да работите с тях само от Windows. Ако преместите файла в която и да е друга файлова система, всички потоци с изключение на основния ще бъдат загубени. Освен това алтернативните потоци се прекъсват, когато прехвърляте файлове през FTP или когато ги изпращате като прикачен файл към имейл. В тази тема ще разгледам четири типа метаданни, които могат да бъдат прикачени към файл или директория с помощта на файловата система NTFS. Ще опиша за какви цели може да се използва този или онзи тип метаданни и ще дам пример за използването му в някои технологии на Microsoft или софтуер на трети страни. Ще говорим за точки за повторна обработка, идентификатори на обекти и други типове данни, които файлът може да съдържа в допълнение към основното си съдържание. Идентификаторите на обекти съществуват в NTFS от Windows 2000. В самата система те се използват за проследяване на местоположението на файла, към който препраща пряк път (.lnk). Да приемем, че файлът, посочен от прекия път, е бил преместен в рамките на тома. Когато стартирате прекия път, той пак ще се отвори. Специална услуга на Windows, ако файлът не бъде намерен, ще се опита да отвори файла не по името му, а по предварително създаден и записан идентификатор. Ако файлът не е бил изтрит и не е напуснал тома, той ще се отвори и прекият път отново ще сочи към файла. Идентификаторите на обекти са използвани в технологията iSwift на Kaspersky Anti-Virus версия 7. Ето как се описва тази технология: Технологията е разработена за файловата система NTFS. В тази система на всеки обект се присвоява NTFS идентификатор. Този идентификатор се сравнява със стойностите в специална база данни iSwift. Ако стойностите на базата данни с NTFS идентификатора не съвпадат, тогава обектът се проверява или проверява отново, ако е променен. Изобилието от създадени идентификатори обаче предизвика проблеми със сканирането на диска със стандартната помощна програма за сканиране chkdsk; това отне твърде много време. В следващите версии на Kaspersky Anti-Virus използването на NTFS Object Id беше изоставено. Какви видове точки за повторна обработка има? Ще изброя технологиите, които използват точки за повторна обработка. Това са споделени томове на единичен екземпляр в Windows Storage Server 2008 R2, управление на йерархично съхранение, разпределена файлова система (DFS), разширител на Windows Home Server. Това са технологии на Microsoft Технологии на трети страни, които използват точки за повторна обработка, не са споменати тук, въпреки че те също съществуват. Използва се в технологията iStream на Kaspersky Anti-Virus. Те се използват в самия Windows, например при изтегляне на файл от интернет към него се прикачва поток Zone.Identifier, съдържащ информация откъде е получен файлът. След стартиране на изпълнимия файл потребителят може да види съобщение „Не може да се провери издателят. Наистина ли искате да стартирате тази програма?. Това дава на потребителя допълнителна защита срещу необмислено стартиране на програми, получени от Интернет. Това е само една употреба на потоци и те могат да съхраняват голямо разнообразие от данни. Споменатият Kaspersky Anti-Virus съхраняваше там контролни суми на всеки файл, но по-късно тази технология също беше изоставена по някаква причина. Прегледът на съдържанието на идентификатора на обекта, точките за повторна обработка, както и работата с разширени атрибути и алтернативни файлови потоци е възможна с помощта на програмата Повечето потребители на модерни операционни системи от семейството на Windows са се сблъскали със ситуация, при която помощният файл във формат CHM (компилиран помощен модул) се отваря само частично - можете да видите само съдържанието без съдържанието на неговите елементи: Освен това, ако се опитате да отворите CHM файл, съдържащ се в мрежов дял, като използвате UNC (Универсална конвенция за именуване) път като \\server\h\help.chm, неговите секции не се показват. С други думи, можете нормално да преглеждате .chm файлове само ако не са получени по мрежата. Подобна картина възниква, когато се опитате да отворите изпълним файл, който е изтеглен от мрежата. Ще видите предупреждение за сигурност: Освен това, същият файл, извлечен от архив, който също е изтеглен от интернет, може да бъде отворен на този компютър без никакви проблеми. Всъщност единствената разлика е, че отваряният файл е създаден локално, по време на процеса на разархивиране, а не е изтеглен по мрежата. С други думи, Windows има способността да определи мрежовия произход на даден файл и да му отговори, използвайки определени настройки за сигурност. Когато се изпълняват функциите за запис на данни във файл, те се поставят в основния поток от данни. Когато отворим например текстов файл с Notepad, получаваме достъп до данните на основната нишка. Данните на алтернативните потоци, когато се използва стандартен достъп, не се показват и дори няма признак за тяхното присъствие. Въпреки това, алтернативни потоци данни, свързани с конкретен файл или директория, могат да бъдат достъпни с помощта на специални програми или чрез използване на специален синтаксис в командния ред на Windows. Например писане на текст във файла test.txt с командата ехо: echo Главен поток данни > test.txt- запишете текста „Данни за основния поток“ във файл test.txt, което означава писане в главния неименуван поток. Но можете да промените командата: echo Алтернативен поток Данни > test.txt:stream1- напишете текста „Данни за алтернативен поток“ към алтернативен поток с името поток1файл test.txt Сега можете да отворите, например, всеки от потоците с Notepad: бележник test.txt- съдържанието на основния поток ще се отвори с текста „Данни за основния поток“ бележник test.txt:stream1- съдържанието на алтернативния поток ще се отвори с текста „Данни за алтернативен поток“ Алтернативните потоци, които са невидими за стандартните инструменти за работа с обекти на файловата система, въпреки това много често се използват за съхраняване на допълнителна информация за файлове и друга служебна информация. Така например, когато изтегляте файлове от интернет, браузърите добавят алтернативен поток, наречен Zone.Identifier, който може да се отвори с бележник, както в примера по-горе бележник %USERPROFILE%\Downloads\ChromeSetup.exe:Zone.Identifier- отворете алтернативен поток с името в бележника Zone.Identifier ChromeSetup.exeНе е необходимо да указвате пътя до файла, като първо изпълните командата, за да отидете в директорията на изтеглените файлове на текущия потребител (със стандартното местоположение на папките за потребителски услуги): cd %USERPROFILE%\Изтегляния- отидете в директорията с изтеглени файлове. бележник ChromeSetup.exe: Zone.Identifier- отворете алтернативен поток с името Zone.Identifierза инсталационния файл на браузъра Google Chrome с име ChromeSetup.exeв текущата директория. Както можете да видите, съдържанието на алтернативния поток съдържа редовете:

- знак за раздел с описание на зоната за предаване на данни Тази информация дава възможност да се определи произхода на файла по идентификационен номер ZoneId: 0

- локален компютър (Local). Тази дефиниция на зони, например, съответства на настройките за сигурност на Internet Explorer: В този случай можете да определите, че файлът ChromeSetup.exeе получен от интернет (ID на зона = 3). Когато стартирате такъв файл, ще бъде издадено предупреждение за сигурност за ненадежден източник. Функциите за сигурност на приложенията на Microsoft Office работят по подобен начин, когато предупреждават за опасност от отваряне на файлове, които са изтеглени от интернет. По същата причина съдържанието на помощните файлове във формат CHM не се отваря - съдържанието на алтернативния поток им позволява да бъдат класифицирани като опасни, независимо от действителната или несъществуващата опасност. Опитайте да промените същия бележник, стойността на ZoneId на 0

, което ще съответства на локалния произход на файла, и предупреждението за сигурност ще изчезне, както и проблемите с отварянето на офис документи или теми за помощ в .chm файлове. Подобно поведение на системите за сигурност ще възникне в случаите, когато съдържанието на алтернативния поток бъде изтрито (направете го празен) или самият алтернативен поток е изтрит напълно. Започвайки от Windows 7, можете да използвате командата, за да получите списък с алтернативни файлови потоци DIRс параметър /Р: dir /r %UserpRofile%\Изтегляния- показване на списък с файлове и алтернативни потоци в директория Изтегляниятекущия потребител. За да работите с алтернативни потоци във всяка версия на Windows OS, можете да използвате помощната програма streams.exeот софтуерния пакет Microsoft Sysinternals Suite. Пакетът съдържа много малки програми за диагностика, оптимизация и администриране, включително помощна програма, която ви позволява да компенсирате недостатъците при работа с алтернативни потоци. Формат на командния ред: streams.exe [-s] [-d] файл или директория Опции на командния ред: -с- процесни поддиректории. Примери за използване: streams.exe /?- показване на помощ за използване на програмата. потоци myfile.txt- показва информация за файлови потоци myfile.txt потоци –d myfile.txt- премахване на алтернативни файлови потоци myfile.txt потоци -d -s D:\Изтегляния\*.*- премахване на алтернативни потоци на всички файлове и поддиректории в директория D:\Изтегляния\ В Windows 8 и по-нови операционни системи PowerShell също ви позволява да работите с алтернативни нишки: Get-Item -Path -Path C:\FirefoxSetup.exe -Stream *- показва информация за нишките във файла C:\FirefoxSetup.exe. Get-Content -Path C:\FirefoxSetup.exe -Stream Zone.Identifier- показва съдържанието на алтернативен поток Zone.Identifierфайл C:\FirefoxSetup.exe Remove-Item -Path C:\FirefoxSetup.exe -Stream *- премахнете всички алтернативни потоци, свързани с файла C:\FirefoxSetup.exe Remove-Item -Path C:\FirefoxSetup.exe -Stream Zone.Identifier- изтриване на алтернативен поток Зона на потока. Идентификаторсвързани с файла C:\FirefoxSetup.exe. Информацията за зоната за сигурност се използва широко в груповите правила и по-специално от Windows Attachment Manager, който изпълнява функции за защита срещу зловреден софтуер, който може да се съдържа в прикачени файлове към имейл или файлове, изтеглени от интернет. Уеб сайтът на Microsoft съдържа подробна статия за това как да конфигурирате Диспечер на прикачени файлове и да разрешите проблеми, свързани с него: В заключение ще добавя, че алтернативните потоци са свойство на файловата система NTFS и, например, не се поддържат във FAT32. Съответно, когато копирате файлове от NTFS към която и да е друга файлова система, алтернативните потоци се изхвърлят.

въведете pic1.jpg>picture.jpg:pic1.jpg

Помощна програма за потоци

PowerShell

Използване

Локална мрежа (1)

Доверени сайтове (2)

Опасни сайтове (4)

Локален компютър (0)

ИД на обекттова са 64 байта, които могат да бъдат прикачени към файл или директория. От тях първите 16 байта ви позволяват да идентифицирате уникално файл в обема и да получите достъп до него не по име, а по идентификатор. Останалите 48 байта могат да съдържат произволни данни.Точка за повторна обработка

Във файловата система NTFS файл или директория може да съдържа точка за повторна обработка, която се превежда на руски като "точка за повторна обработка". Към файла или директорията се добавят специални данни, файлът престава да бъде обикновен файл и може да се обработва само от специален драйвер за филтър на файловата система.

Windows съдържа типове точки за повторна обработка, които могат да бъдат обработени от самата система. Например точките за повторна обработка в Windows имплементират символни връзки (символни връзки) и точки на свързване (точки на свързване), както и точки на монтиране за томове в директория.

Буферът за повторна обработка, прикачен към файл, е буфер с максимален размер от 16 килобайта. Характеризира се с наличието на етикет, който казва на системата към какъв тип принадлежи точката за повторна обработка. Когато използвате буфер за повторна обработка от ваш собствен тип, все още трябва да зададете GUID в специално поле, а в буферите за повторна обработка на Microsoft той може да не присъства. Разширени атрибути

Разширени файлови атрибути. Ставаше въпрос за тях. Тук си струва само да споменем, че тази технология практически не се използва под Windows. От софтуера, за който знам, само Cygwin използва разширени атрибути за съхраняване на POSIX разрешения. Един файл в NTFS може да има или разширени атрибути, или буфер на точка за повторна обработка. Едновременната инсталация на двете е невъзможна. Максималният размер на всички разширени атрибути в един файл е 64 KB. Алтернативни потоци от данни

Допълнителни файлови потоци.Вероятно всеки вече знае за тях. Ще изброя основните характеристики на този тип метаданни: именуване (т.е. един файл може да има няколко потока и всеки има свое собствено име), директен достъп от файловата система (те могат да бъдат отворени с помощта на формата „име на файл, двоеточие, име на поток”), неограничен размер, възможност за стартиране на процес директно от нишка (и възможност за внедряване чрез нея). Нещо друго?

Има ли още идентификатор за сигурност, плюс стандартни файлови атрибути, които не са директно достъпни, въпреки че също са внедрени като файлови потоци. И те, и разширените атрибути, и повторната обработка и идентификаторът на обекта - всичко това са файлови потоци от гледна точка на системата. Няма смисъл да променяте директно идентификатора за сигурност, показан на следната снимка като::$SECURITY_DESCRIPTOR; оставете системата да се справи с промяната му. Самата система не предоставя директен достъп до други видове потоци. Значи това е.

Механизъм за определяне на мрежовия произход на файловете.

Във файловата система NTFS всеки файл (или директория) е представен като колекция от отделни елементи, наречени атрибути. Елементи като име на файл, настройки за сигурност и дори данни са всички файлови атрибути. Всеки атрибут се идентифицира чрез код на типа на атрибута и, по избор, име на атрибут. Така например името на файла се съдържа в атрибута Име на файл, съдържание - в атрибута ДАННИ, информацията за собственика и правата за достъп е в атрибута Дескриптор за сигурности т.н. Съдържанието на всеки файл (атрибут $DATA) е набор потоци, в който се съхраняват данните. За всеки файл или директория в NTFS има поне една главна нишка, в която действително се съхраняват данните. Въпреки това, в допълнение към основната нишка, файл или директория също могат да бъдат свързани с алтернатива (Аредуват се дата Споток - ADS), който също може да съдържа някои данни, които по никакъв начин не са свързани с данните на основния поток. Главният поток на файла няма име и е обозначен като $DATA:"". Алтернативните потоци трябва да имат име, например - $DATA:"Поточни данни"- алтернативен поток с име StreamData

ZoneId=3- идентификатор на зона.

1

- локална локална мрежа (Intranet)

2

- Доверени сайтове

3

- Интернет

4

- опасни сайтове (ограничени сайтове)

-д- изтриване на алтернативни потоци.

-без банер- не показва началния банер и информация за авторските права.

Описание на работата на мениджъра на прикачените файлове, който е включен в системата Microsoft Windows.